「Diginotar」はオランダの認証局で、SSL証明書を販売している。

2011年7月10日、何者かが何らかの形で、彼らから不正なSSL証明書を獲得することに成功した。この証明書は、ドメイン名「.google.com」用に交付されたものだ。

このような証明書で何をすることができるのだろうか? まず、Googleになりすますことができる。最初にgoogle.comに対するインターネットトラフィックを、自分に対してリルートできるならばだが。これは政府や不正なISPによって行える事だ。このようなリルートは、その国もしくはそのISPのもとにいるユーザしか影響を及ぼさない。

しかし、何故Googleをインターセプトしたいと考えるのだろうか? これは実際には「www.google.com」のサーチエンジンに関することではない。「mail.google.com」のGmailサーバおよび「docs.google.com」のGoogle Docs、そしておそらく「plus.google.com」のGoogle+が問題だ。

5月にも(イタリアの証明書リセラー「instantssl.it」を介した)同様の攻撃が見られた。そのケースはイランと関係していた。今回も同様だ。イラン政府が反体制派をモニタするのにこのテクニックを使用している可能性がある。

イランには自身の認証局は無い。もしあれば、不正な証明書自体を交付すれば良いだけだ。しかし、彼らは認証局を持っていないため、広く信頼されたCAからの、こうした証明書が必要となる。「Diginotar」のような。

「Diginotar」はどのように侵入されたのだろうか? 我々にはまだ分からない。

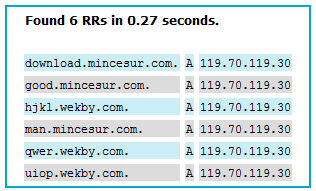

しかし、我々が発見したことはいくつかある。

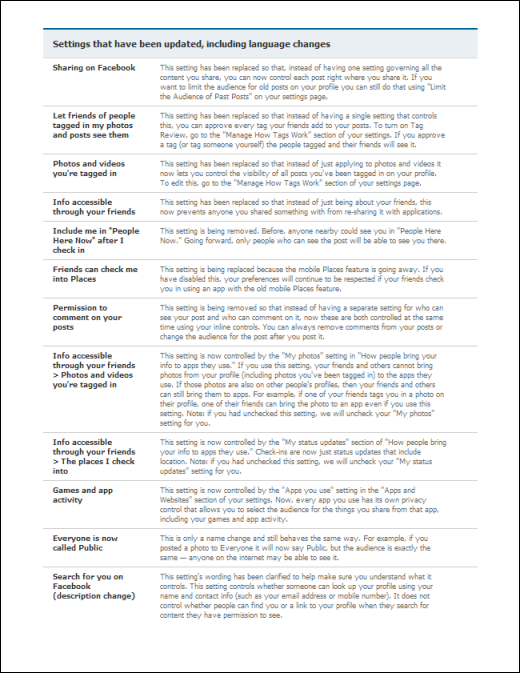

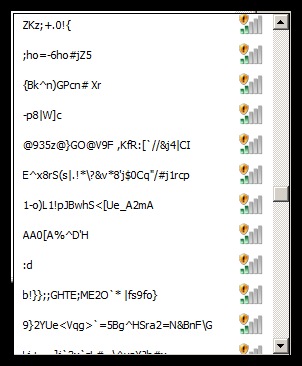

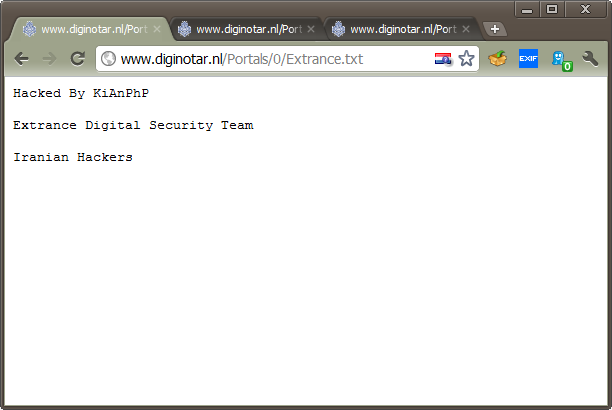

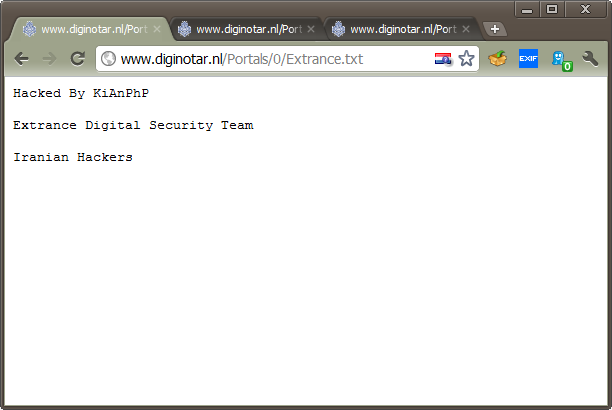

以下は現在のhttps://www.diginotar.nl/Portals/0/Extrance.txtのスクリーンショットだ:

「Diginotar」のポータルはハッキングされている。イランのハッカーを自称する何者かが侵入したのだ。

これは決定的な証拠のように見えるだろう。明らかにこれは、不正な証明書にどのようにしてか接続していなければならない。

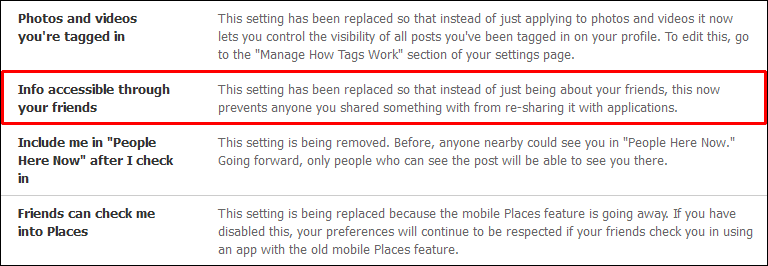

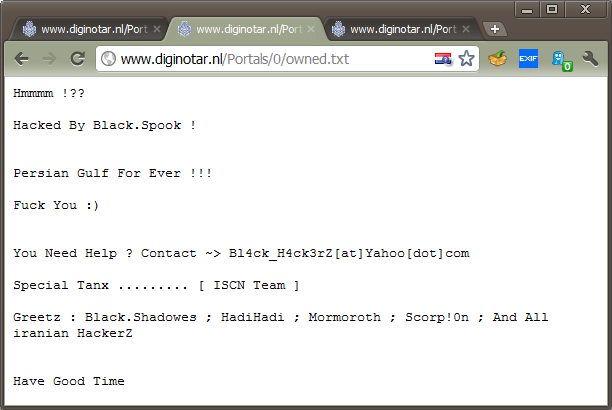

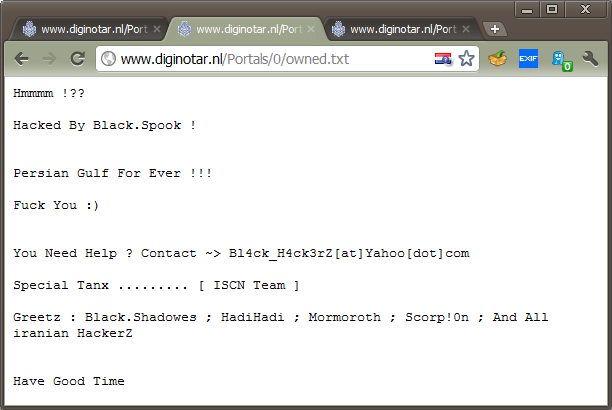

しかし、きちんと見るなら、このページがhttps://www.diginotar.nl/Portals/0/owned.txtからのものであることが分かるだろう:

イランの別のハッカーグループ?

もっと深く掘り下げるなら、これらのWeb改ざんは現在もまだ残っているが、新しくはないことが分かるだろう。もっと悪いことには、それらは数年前になされたものだ。

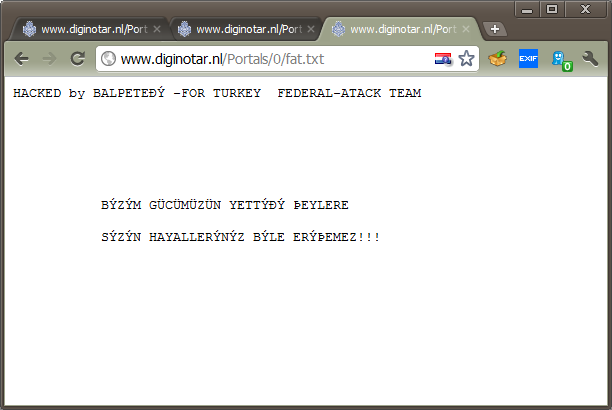

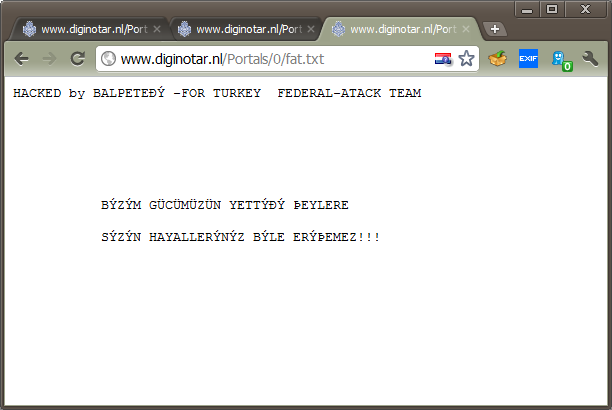

以下は、https://www.diginotar.nl/Portals/0/fat.txtで、2009年5月にトルコのハッカーにより行われた別の例だ:

実際、これらのハッキングは非常に古いもので、現在の問題に関係している可能性は低い。あるいは少なくとも、そうであって欲しいと思う。

P.S. この出来事のニュースは、最初、S. Hamid Kashfi(@hkashfi)がTwitterで公表した。彼は2010年には、イランのマン・イン・ザ・ミドル攻撃についてブログに記事を書いている。ここに2010年5月の(Google Translateを介した)ブログ記事がある。

P.P.S. 我々の以前の記事にも、SSL関連の問題に関する詳細がある。

P.P.P.S. 改ざんに関する「Diginotar」の公式声明が出されたが、回答よりも多くの疑問を残した。「Diginotar」は確かに、2011年7月19日にハッキングされた。攻撃者は不正な証明書をいくつか生成することができた。おそらくEVSSL証明書も含まれている。しかし「Diginotar」は、他の不正な証明書を無効にしたが、Googleに発行されたものを見逃した。「Diginotar」は、Googleが突然彼らのSSL証明書を更新しようとし、よりにもよって、オランダの小規模なCAで行おうと考えたことを、少し奇妙だとは思わなかったのだろうか? そして「Diginotar」が改ざんの後、自分達のシステムを検査していた時に、上記のイランの改ざんをどうして見逃したのだろうか?

追記:9月5日の時点で、攻撃者が証明書を作成することができた既知のドメインリストは以下の通り:

*.*.com

*.*.org

*.10million.org

*.android.com

*.aol.com

*.azadegi.com

*.balatarin.com

*.comodo.com

*.digicert.com

*.globalsign.com

*.google.com

*.JanamFadayeRahbar.com

*.logmein.com

*.microsoft.com

*.mossad.gov.il

*.mozilla.org

*.RamzShekaneBozorg.com

*.SahebeDonyayeDigital.com

*.skype.com

*.startssl.com

*.thawte.com

*.torproject.org

*.walla.co.il

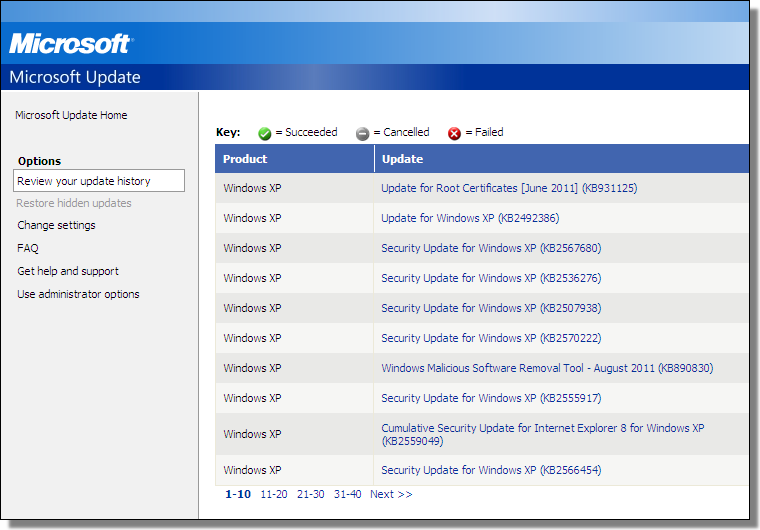

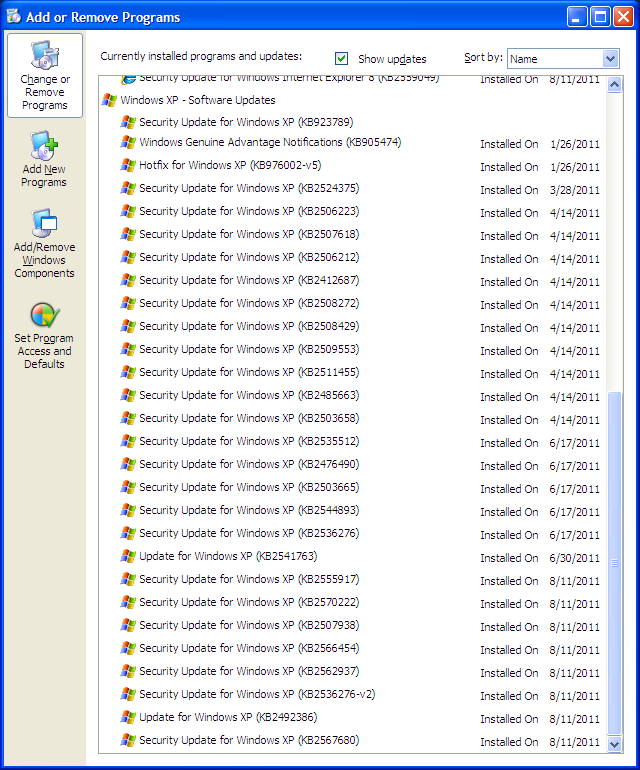

*.windowsupdate.com

*.wordpress.com

addons.mozilla.org

azadegi.com

friends.walla.co.il

login.live.com

login.yahoo.com

my.screenname.aol.com

secure.logmein.com

twitter.com

wordpress.com

www.10million.org

www.balatarin.com

www.cia.gov

www.cybertrust.com

www.Equifax.com

www.facebook.com

www.globalsign.com

www.google.com

www.hamdami.com

www.mossad.gov.il

www.sis.gov.uk

www.update.microsoft.com

さらに、攻撃者は以下の名称に関し、不正な証明書を作成した:

Comodo Root CA

CyberTrust Root CA

DigiCert Root CA

DigiCert Root CA

Equifax Root CA

Equifax Root CA

GlobalSign Root CA

Thawte Root CA

VeriSign Root CA

2011年7月10日、何者かが何らかの形で、彼らから不正なSSL証明書を獲得することに成功した。この証明書は、ドメイン名「.google.com」用に交付されたものだ。

このような証明書で何をすることができるのだろうか? まず、Googleになりすますことができる。最初にgoogle.comに対するインターネットトラフィックを、自分に対してリルートできるならばだが。これは政府や不正なISPによって行える事だ。このようなリルートは、その国もしくはそのISPのもとにいるユーザしか影響を及ぼさない。

しかし、何故Googleをインターセプトしたいと考えるのだろうか? これは実際には「www.google.com」のサーチエンジンに関することではない。「mail.google.com」のGmailサーバおよび「docs.google.com」のGoogle Docs、そしておそらく「plus.google.com」のGoogle+が問題だ。

5月にも(イタリアの証明書リセラー「instantssl.it」を介した)同様の攻撃が見られた。そのケースはイランと関係していた。今回も同様だ。イラン政府が反体制派をモニタするのにこのテクニックを使用している可能性がある。

イランには自身の認証局は無い。もしあれば、不正な証明書自体を交付すれば良いだけだ。しかし、彼らは認証局を持っていないため、広く信頼されたCAからの、こうした証明書が必要となる。「Diginotar」のような。

「Diginotar」はどのように侵入されたのだろうか? 我々にはまだ分からない。

しかし、我々が発見したことはいくつかある。

以下は現在のhttps://www.diginotar.nl/Portals/0/Extrance.txtのスクリーンショットだ:

「Diginotar」のポータルはハッキングされている。イランのハッカーを自称する何者かが侵入したのだ。

これは決定的な証拠のように見えるだろう。明らかにこれは、不正な証明書にどのようにしてか接続していなければならない。

しかし、きちんと見るなら、このページがhttps://www.diginotar.nl/Portals/0/owned.txtからのものであることが分かるだろう:

イランの別のハッカーグループ?

もっと深く掘り下げるなら、これらのWeb改ざんは現在もまだ残っているが、新しくはないことが分かるだろう。もっと悪いことには、それらは数年前になされたものだ。

以下は、https://www.diginotar.nl/Portals/0/fat.txtで、2009年5月にトルコのハッカーにより行われた別の例だ:

実際、これらのハッキングは非常に古いもので、現在の問題に関係している可能性は低い。あるいは少なくとも、そうであって欲しいと思う。

P.S. この出来事のニュースは、最初、S. Hamid Kashfi(@hkashfi)がTwitterで公表した。彼は2010年には、イランのマン・イン・ザ・ミドル攻撃についてブログに記事を書いている。ここに2010年5月の(Google Translateを介した)ブログ記事がある。

P.P.S. 我々の以前の記事にも、SSL関連の問題に関する詳細がある。

P.P.P.S. 改ざんに関する「Diginotar」の公式声明が出されたが、回答よりも多くの疑問を残した。「Diginotar」は確かに、2011年7月19日にハッキングされた。攻撃者は不正な証明書をいくつか生成することができた。おそらくEVSSL証明書も含まれている。しかし「Diginotar」は、他の不正な証明書を無効にしたが、Googleに発行されたものを見逃した。「Diginotar」は、Googleが突然彼らのSSL証明書を更新しようとし、よりにもよって、オランダの小規模なCAで行おうと考えたことを、少し奇妙だとは思わなかったのだろうか? そして「Diginotar」が改ざんの後、自分達のシステムを検査していた時に、上記のイランの改ざんをどうして見逃したのだろうか?

追記:9月5日の時点で、攻撃者が証明書を作成することができた既知のドメインリストは以下の通り:

*.*.com

*.*.org

*.10million.org

*.android.com

*.aol.com

*.azadegi.com

*.balatarin.com

*.comodo.com

*.digicert.com

*.globalsign.com

*.google.com

*.JanamFadayeRahbar.com

*.logmein.com

*.microsoft.com

*.mossad.gov.il

*.mozilla.org

*.RamzShekaneBozorg.com

*.SahebeDonyayeDigital.com

*.skype.com

*.startssl.com

*.thawte.com

*.torproject.org

*.walla.co.il

*.windowsupdate.com

*.wordpress.com

addons.mozilla.org

azadegi.com

friends.walla.co.il

login.live.com

login.yahoo.com

my.screenname.aol.com

secure.logmein.com

twitter.com

wordpress.com

www.10million.org

www.balatarin.com

www.cia.gov

www.cybertrust.com

www.Equifax.com

www.facebook.com

www.globalsign.com

www.google.com

www.hamdami.com

www.mossad.gov.il

www.sis.gov.uk

www.update.microsoft.com

さらに、攻撃者は以下の名称に関し、不正な証明書を作成した:

Comodo Root CA

CyberTrust Root CA

DigiCert Root CA

DigiCert Root CA

Equifax Root CA

Equifax Root CA

GlobalSign Root CA

Thawte Root CA

VeriSign Root CA