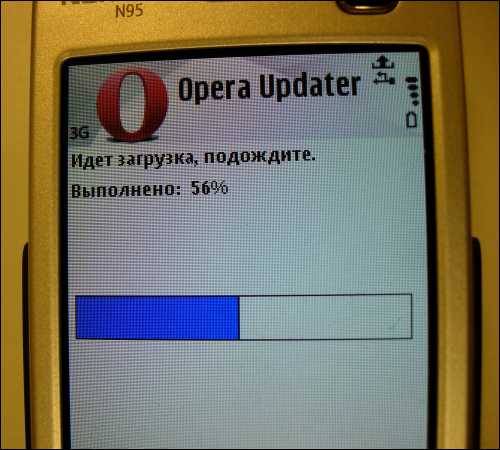

「OpFake.A」は、「OperaUpdater.sisx」および「Update6.1.sisx」などのファイル名を使用する、Opera Miniアップデータと思われるファイルとして到着した。このマルウェアインストーラは、アプリケーションメニューにOperaアイコンを追加する。実行すると、メニューおよび偽のダウンロードプログレスバーを表示する。

プログレスバーの表示… このインストーラはファラデールームの内部で実行されたのに。

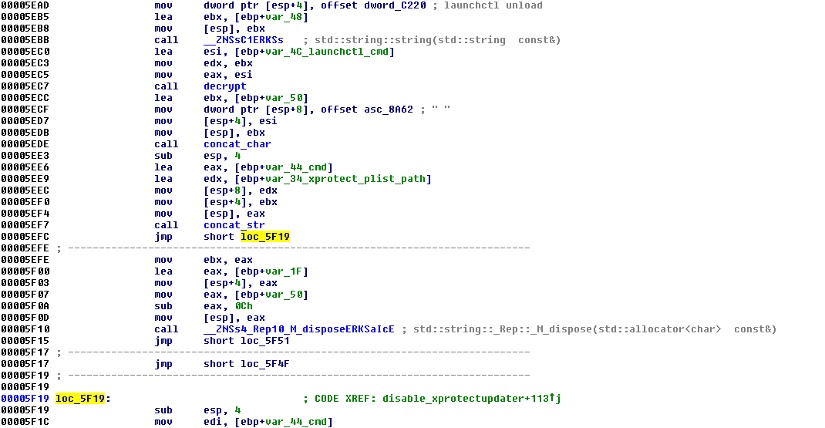

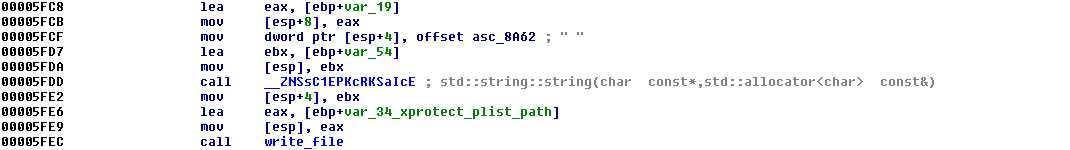

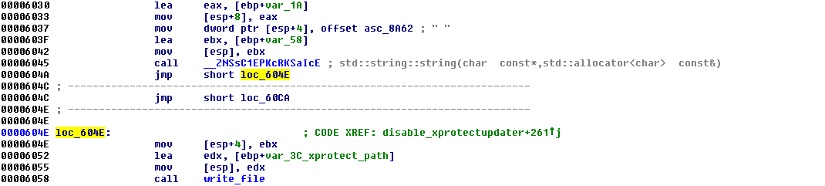

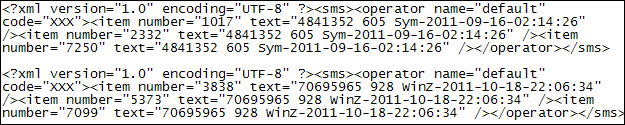

同マルウェアは表示可能な「ライセンス」も有している。トロイの木馬が開始され、被害者がメニューのどれかを通じて先へ進む以前に、このトロイの木馬はロシアのプレミアム料金を課すナンバーに、テキストメッセージを送信している。ナンバーとメッセージのコンテンツは、暗号化されたコンフィギュレーションファイル(sms.xml)から来ている。

「OpFake.A」のSymbianバージョンは、それがアクティブでいる短時間に、SMSメッセージのモニタも行い、受信メッセージを削除し、メッセージは電話番号とメッセージのコンテンツにもとづき、送信メッセージフォルダに移動される。到着するSMSメッセージの妨害を処理するコードは、「Trojan:SymbOS/Spitmo.A」にものとほとんど同じだ。「OpFAke.A」のその部分は、明らかに「Spitmo.A」とソースコードを共有している。

「OpFake.A」は、以前それが実行されたかどうかを追跡し、初めて実行される場合以外は何もしない。

「OpFake」トロイの木馬は攻撃者自身が作成した証明書を使用して自己署名されている。証明書の所有者はJoeBloggsで、同社はacmeだ。これらの名前は、証明書を作成するためのWebサイトに例として使用されたため、同じ所有者名、企業名を持つ証明書で署名された、悪意あるファイルではないものも存在する。

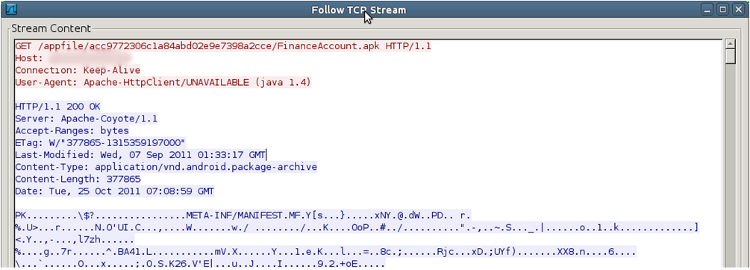

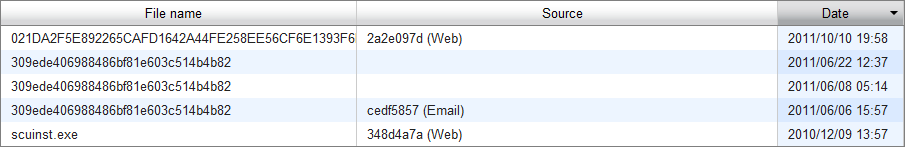

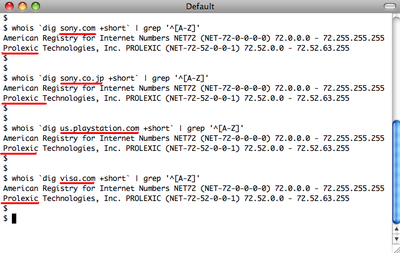

「OpFake」ホストサーバの異なるパスに、異なるファイル名(OperaUpdater.sisx、Update6.1.sisx、jimm.sisx)を使用した、多数の亜種が存在する。パスの一例は [IP Address]/builder/build/gen48BF.tmp/OperaUpdater.sisx だ。「gen」と「.tmp」の間の4文字はパスの変動部分だ。

同じサーバ上の異なるパスに、同マルウェアのWindows Mobileバージョンもある。たとえば:[IP Address]/wm/build/gen7E38.tmp/setup.CAB だ。こちらも、ランダムなパスのもと、様々なバージョンが存在する。現在、「wm/build」以下にランダムな名称を持つ5000以上のフォルダがある。

以下は、解読されたコンフィギュレーションファイルの例2種。最初のものはSymbianの亜種で、2番目はWindows Mobileの亜種だ。「ナンバー」と「テキスト」によるエントリは、メッセージが送信される電話番号と、メッセージのコンテンツを表している。

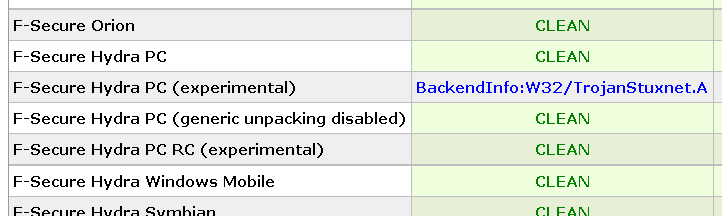

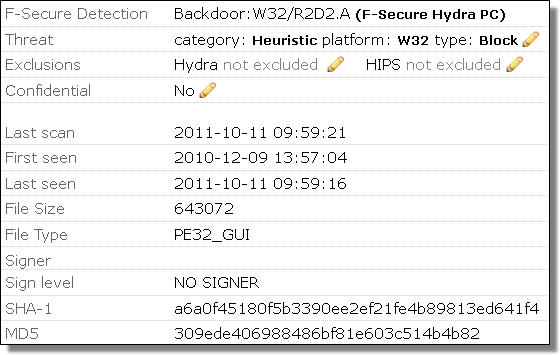

SHA-1: 2518a8bb0419bd28499b41fad2089dd7555e50c8