新しいベンツ?いいですね。それともアウディR8ですか?かっこいいでしょうね。しかしちょっと待ってください。まだ今の車を手放さないでください。Facebookのあのプレゼントキャンペーンで「いいね!」を押したり、それをシェアしたりしても新しい車を手に入れることはできません。そんな景品などそもそも存在しません。それらは詐欺の一種です。

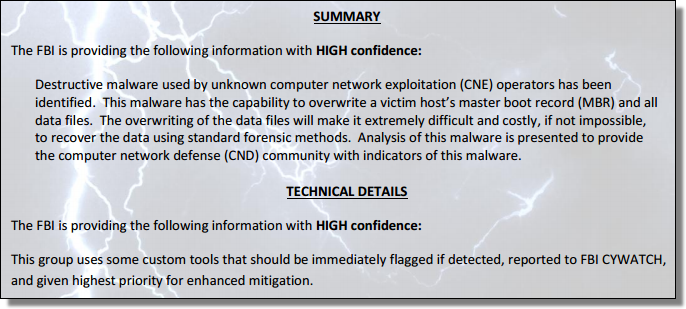

インターネットやFacebookには嘘やデマ、でたらめな情報が蔓延しています。信じがたい情報を世間に広めるチェーンレターがどれだけ横行しているかは誰も知りません。セレブに関するいい加減なニュース、緊急時のでたらめな情報、偽りの慈善運動、そしてこうしたプレゼントキャンペーン広告。私たちはこうしたチェーンレターを単なる悪ふざけ、つまり私たちに影響を及ぼさない無害な冗談だと捉えがちです。しかし、必ずしもすべてがそうではないのです。悪ふざけでも、一部の人々が広めている緊急時の危険な情報のように有害である可能性があるのです。

車のプレゼントキャンペーンは、おそらく無害で危険のない悪ふざけでしょうが、それが悪意のあるものである場合はどうでしょうか。必ずしも無害ではないでしょう。こうしたチェーンレターは、実は従来の悪ふざけとは違い、Like-farm(いいね!ファーム)詐欺と言うものです。この世にタダで手に入るものなんてありません。Facebookではお金の支払いはないものの、自分の個人情報がその代価となっています。Like-farm詐欺ではこれと同様に個人情報が通貨として機能します。Facebookのページで「いいね!」ボタンを押したり、それをシェアしたりしても、課金されることはありません。その代わりに、たくさんのユーザを引き寄せるページの構築に加担することになり、ここに金銭的な価値が生まれ、将来的に販売されることになるのです。言うまでもなく、その収益は皆さんの懐には入りません。

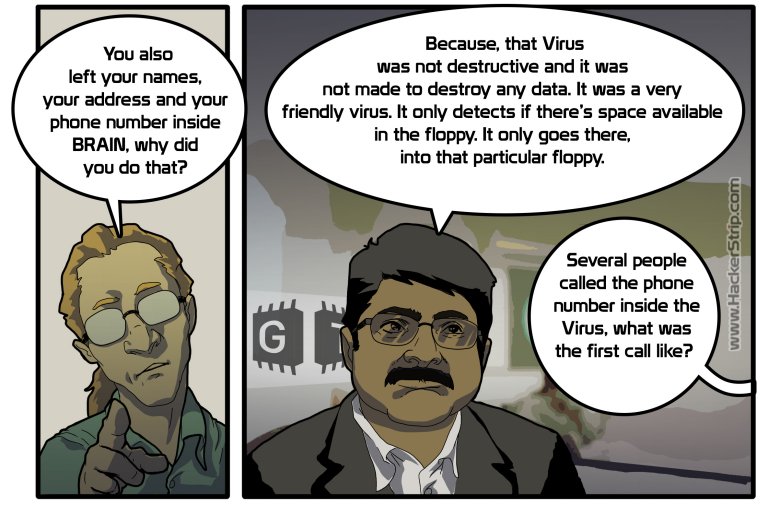

その仕組みはこうです。どんな企業もFacebookを始めるときは苦労します。「いいね!」がない空白のページは信頼性に欠けます。そのため、詐欺を働く側は急激に普及しそうな内容を盛り込んでページを作成します。高級車が当たるようなキャンペーンは効果的です。必要なことは、ユーザに「いいね!」ボタンを押してもらい、できるだけ多くの人とシェアするように伝えて連鎖反応を継続させ、さらに多くの「いいね!」を得ることです。ページの作成者は、十分な数の「いいね!」を獲得したところで、コンテンツを空にして、名前を変えて、買い手を探し始めます。価格は、「k(千)」当たり「$(ドル)」で取引されます。つまり1000回「いいね!」ボタンが押された場合のドル価格を意味します。10万回「いいね!」ボタンが押されたページは、1000ドル以上にもなります。そのため、皆さんに騙されやすい友人がたくさんいて、さらにその友人にも多くの騙されやすい友人がいて・・・・・という場合には、ページをシェアしてもらうことで作成者は大きな利益を上げることができます。

皆さんにとってのマイナス面は、そのページが全く違う目的のものに変更された場合でも、「いいね!」がそのサイトに残ることです。皆さんの顔は新しいページのオーナーの熱烈な支持者として、そのブランドの横に掲載されることになります。皆さんとしては、自分が何を支持しているのかもわからないのです。私の友人に毛皮に反対する活動家がいます。彼女が毛皮のコートデザイナーのページで「いいね!」ボタンを押していることを知ったとき、一体どんな思いをするのかを想像するのは難しくないでしょう。

最後に具体的なアドバイスがいくつかあります。

- 以前に「いいね!」を押したリストを定期的に確認してください。本当に好きなもの、支持したいもの以外はすべて削除しましょう。

- こうした、プレゼントの掲載に遭遇した場合、まずFacebook上で関連するブランド名を検索し、そのメインページを確認してください。多くの場合、そのキャンペーンは名前だけが似ている全く別のページであることに気付くはずです。その場合は、詐欺の可能性が非常に高いです。

- 常識を働かせましょう。上記の内容からFacebookでの「いいね!」の価値がどんなものかがわかります。そのために高級車をプレゼントすることが理にかなっていると思われますか。

- こうした詐欺には参加しないでください。興味を引かれるかもしれませんが、景品が当たる可能性はゼロです。

- こうした詐欺に遭遇したら、周りの人に知らせましょう。このブログ記事やHoax-Slayer、Snopesに掲載されている適切な情報へリンクを貼り、コメントしましょう。

ところで、Hoax-Slayer、Snopesのようなサイトでは楽しく知識を深めることができます。ときにはこうしたサイトを利用し、その他の詐欺に関する情報を入手することをお勧めします。少なくともSnopesの「Facebook car giveaway(Facebookで車をプレゼント)」、Hoax-Slayerの「Facebook like-farming(FacebookのLike farm詐欺」の2つの記事は読んでみてください。

安全なネットサーフィンを。

Micke

>>原文へのリンク