エフセキュアブログ : Locky:明らかによろしくない振る舞いより引用:

当社のソフトウェアDeepGuardを実行している場合、ビヘイビア検知エンジンが、Lockyの用いる攻撃の媒介メールと、マルウェアの振る舞いの双方を阻止する。すでにかなり長い間、双方とも検知している。

(中略)

Lockyおよびそのバリアントに関連する悪意ある振る舞いは、以下の3つの検知によりブロックする。(中略)

- Trojan-Dropper:W32/Agent.D!DeepGuard

- Trojan:W32/Pietso.A!DeepGuard

- Trojan:W32/TeslaCrypt.PE!DeepGuard

もしこのJavaScriptを実行すると、Lockyの実行ファイルをダウンロードし実行する。このバリアントはTrojan-Downloader:JS/Dridex.Wとして検知する。

要するに、LockyというランサムウェアはTeslaCryptやDridexとかの名称で検知する、と。

ほとんどの方は意味が理解できていないと思いますが、TeslaCryptもDridexもLockyとは全く異なるマルウェアだけど、検知するんだからまあいいじゃん、というブログ記事です。

実際のところ、ウイルス対策ソフトの役割はマルウェアを検知して感染を食い止めることであり、白か黒かの判断さえ間違っていなければOKというスタンスなので、方針として間違ってはいないわけですが、フィンランド企業の洗練されたイメージからするとちょっと意外です。

(お客様からのインシデント報告を受けて対応する私の立場からすると、ランサムウェアとバンキングマルウェアとでは対応が全く異なりますので、ちょっと困るのですが。)

このあたりの大雑把さ加減や努力の諦め具合を各社と比較してみると面白いです。

| 2016/2/16 | 2016/3/24 | |

| エフセキュア | 検知せず | Trojan.GenericKD.3048336 |

| カスペルスキー | 検知せず | Trojan-Ransom.Win32.Locky.d |

| マイクロソフト | 検知せず | Ransom:Win32/Locky!rfn |

| シマンテック | Suspicious.Cloud.5 | Trojan.Cryptolocker.AF |

| トレンドマイクロ | 検知せず | Ransom_LOCKY.A |

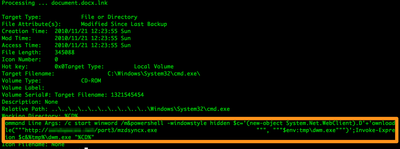

JavaScriptで書かれたLockyのローダー (6288aee880e2775046f1388b28b87ea0)

| 2016/3/23 | 2016/3/28 | |

| エフセキュア |

Trojan-Downloader:JS/Dridex.W | Trojan-Downloader:JS/Dridex.W |

| カスペルスキー |

HEUR:Trojan-Downloader.Script.Generic | Trojan-Downloader.JS.Agent.jkb |

| マイクロソフト | 検知せず | 検知せず |

| シマンテック | 検知せず | 検知せず |

| トレンドマイクロ | 検知せず | JS_LOCKY.KB |

元記事にある「すでにかなり長い間、双方とも検知している」というのが具体的にどれくらいの間なのかもわかりますね。