標的型攻撃で使用されている、新たなゼロデイの可能性が流布している。ベラルーシのアンチウイルス会社「VirusBlokAda」がこのほど、2つの新しいルートキット・サンプルに関するニュースを発表した。そして非常に興味深い事に、感染ベクタはUSBストレージとWindowsショートカット[.LNK]ファイルだ。

このルートキットは、Windows ExplorerやTotal Commanderなど、アイコンを生成するファイルエクスプローラにより閲覧された際に、オペレーティングシステムに感染するLNKファイルを使用する。

「Krebs on Security」によれば、このメソッドは完全にパッチを当てたWindows 7コンピュータを感染させることができる。

Krebsによれば:MicrosoftのJerry Bryantが述べている。「MicrosoftはUSBストレージデバイスにより広がっているというマルウェアに関する主張について調査中だ。調査を完了した時点で、我々はユーザとインターネット環境を保護するため、適切な行動を取る予定だ。」

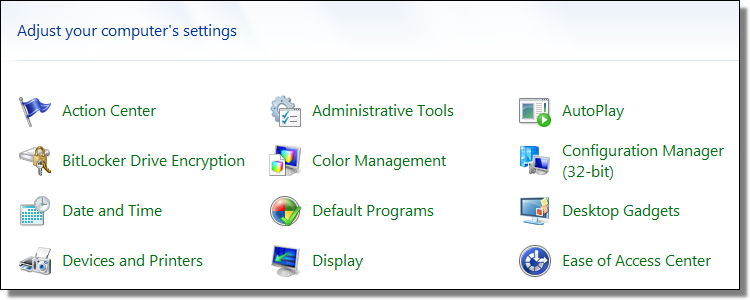

同サンプルに関する我々の現時点での分析は、このショートカットはWindowsがコントロールパネル・ショートカットファイルを取り扱う方法を、どのようにか利用しているように思われるというものだ。

我々は調査を続けている。

Krebsの報告で、興味深い点がさらに2つある:

1.) これはRealtek Semiconductor社のデジタル署名を使用するか、模倣しようとする。

2.) Siemens WinCC SCADAシステム、もしくは製造業や発電所などの大規模な分散システムのオペレーションをコントロールするマシンを標的とするようだ。

「VirusBlokAda」によるレポートはここにある。(PDF)

多くの組織が、ワームのオートランに関し、USBデバイス向けのポリシーを、かなり以前に確立している。今回の新しいスパイ攻撃は、新たな見直しの必要性を示唆している。ポリシーによりAutoRun/AutoPlayをオフにすることは、もはや安全を保障するものではない。

このルートキットは、Windows ExplorerやTotal Commanderなど、アイコンを生成するファイルエクスプローラにより閲覧された際に、オペレーティングシステムに感染するLNKファイルを使用する。

「Krebs on Security」によれば、このメソッドは完全にパッチを当てたWindows 7コンピュータを感染させることができる。

Krebsによれば:MicrosoftのJerry Bryantが述べている。「MicrosoftはUSBストレージデバイスにより広がっているというマルウェアに関する主張について調査中だ。調査を完了した時点で、我々はユーザとインターネット環境を保護するため、適切な行動を取る予定だ。」

同サンプルに関する我々の現時点での分析は、このショートカットはWindowsがコントロールパネル・ショートカットファイルを取り扱う方法を、どのようにか利用しているように思われるというものだ。

我々は調査を続けている。

Krebsの報告で、興味深い点がさらに2つある:

1.) これはRealtek Semiconductor社のデジタル署名を使用するか、模倣しようとする。

2.) Siemens WinCC SCADAシステム、もしくは製造業や発電所などの大規模な分散システムのオペレーションをコントロールするマシンを標的とするようだ。

「VirusBlokAda」によるレポートはここにある。(PDF)

多くの組織が、ワームのオートランに関し、USBデバイス向けのポリシーを、かなり以前に確立している。今回の新しいスパイ攻撃は、新たな見直しの必要性を示唆している。ポリシーによりAutoRun/AutoPlayをオフにすることは、もはや安全を保障するものではない。