現時点で、AppleのiOSにドライブバイジェイルブレイクを可能にする脆弱性があることは、おそらくご存知だろう。そしてこれらの脆弱性が、悪意ある攻撃などの、他のドライブバイエクスプロイトで使用される可能性があることも、ご存知だろう。

攻撃者はiPhoneオーナーをだまし、巧みに作成したWebページを訪問するよう仕向けることで悪用することが、多くのレポートで指摘されている。我々が聞かれたのは、「誰かにこうしたWebページを電話から開くように仕向けるにはどうするのか?」「どのような方法が使用される可能性があるのか?」といったことだ。そこで我々は、ジェイルブレイクPDFを使用して、いくつかラボテストを行った。

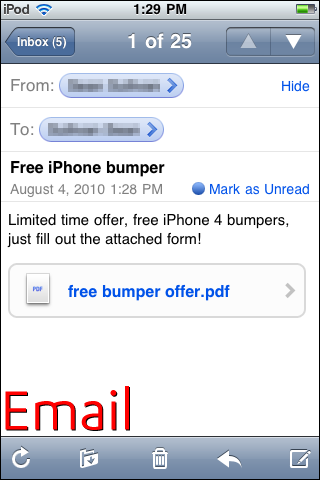

電子メールワームは可能だろうか?

我々はエクスプロイトPDFをメールの添付ファイルとしてテストした。

Test #1:

iOS電子メールクライアントは、問題無くスムーズにPDF添付ファイルを認識し、ローンチした。

電子メールワームを制限する1つの緩和要素として、PDFエクスプロイトはハードウェアとファームウェアの特定の組み合わせを標的とする、ということがある。攻撃者が潜在的なターゲットの使用するバージョンを知っているか、推測する場合には、スピアフィッシングが可能だ。

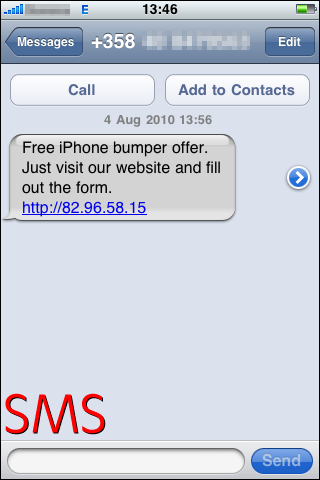

SMSワームはどうだろう?

Test #2:

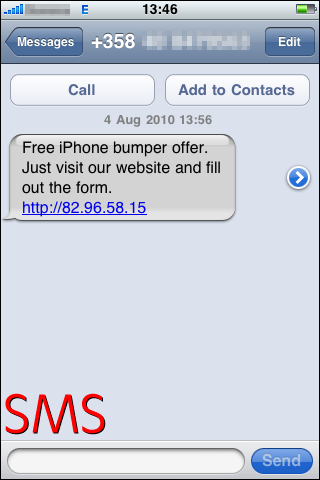

iPhoneのソフトウェアは、SMSを通して送られるハイパーリンクを自動的にフォーマットするため、これがおそらく試みるのが最も容易な方法だろう。

だが、この攻撃が起こるとすれば、ライフスパンは、エクスプロイトサーバが悪用され、オフラインにされるまでの時間に制限される。(そしてセキュリティコミュニティはこのような悪意あるホストに対し、非常に素早く反応する。)

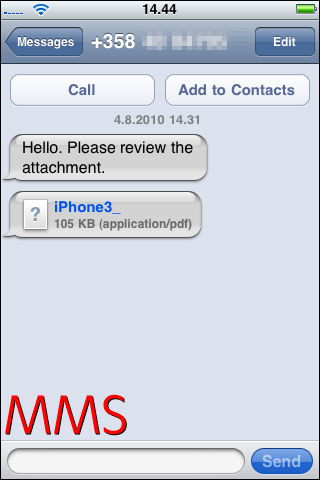

ではMMSワームはどうだろうか?

Test #3:

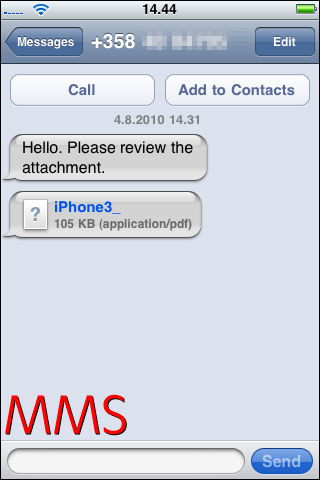

上の画像にクエスチョンマークがあるのがおわかりだろうか? 幸いなことに、MMSメッセージに対するiPhoneの標準サポートは、PDFのローンチを防止する。これは非互換によるセキュリティと言えるかもしれない…

うまくいけば、誰かが悪用しようとする前に、Appleが同脆弱性を修正するかもしれない。しかし、どのくらいかかるかは静観するしかないだろう。

Appleのサポートサイト曰く:

「カスタマ保護のため、Appleは完全な調査が行われ、必要なパッチあるいはリリースが公開されるまで、セキュリティ問題の開示、議論、もしくは承認は行わない。」

攻撃者はiPhoneオーナーをだまし、巧みに作成したWebページを訪問するよう仕向けることで悪用することが、多くのレポートで指摘されている。我々が聞かれたのは、「誰かにこうしたWebページを電話から開くように仕向けるにはどうするのか?」「どのような方法が使用される可能性があるのか?」といったことだ。そこで我々は、ジェイルブレイクPDFを使用して、いくつかラボテストを行った。

電子メールワームは可能だろうか?

我々はエクスプロイトPDFをメールの添付ファイルとしてテストした。

Test #1:

iOS電子メールクライアントは、問題無くスムーズにPDF添付ファイルを認識し、ローンチした。

電子メールワームを制限する1つの緩和要素として、PDFエクスプロイトはハードウェアとファームウェアの特定の組み合わせを標的とする、ということがある。攻撃者が潜在的なターゲットの使用するバージョンを知っているか、推測する場合には、スピアフィッシングが可能だ。

SMSワームはどうだろう?

Test #2:

iPhoneのソフトウェアは、SMSを通して送られるハイパーリンクを自動的にフォーマットするため、これがおそらく試みるのが最も容易な方法だろう。

だが、この攻撃が起こるとすれば、ライフスパンは、エクスプロイトサーバが悪用され、オフラインにされるまでの時間に制限される。(そしてセキュリティコミュニティはこのような悪意あるホストに対し、非常に素早く反応する。)

ではMMSワームはどうだろうか?

Test #3:

上の画像にクエスチョンマークがあるのがおわかりだろうか? 幸いなことに、MMSメッセージに対するiPhoneの標準サポートは、PDFのローンチを防止する。これは非互換によるセキュリティと言えるかもしれない…

うまくいけば、誰かが悪用しようとする前に、Appleが同脆弱性を修正するかもしれない。しかし、どのくらいかかるかは静観するしかないだろう。

Appleのサポートサイト曰く:

「カスタマ保護のため、Appleは完全な調査が行われ、必要なパッチあるいはリリースが公開されるまで、セキュリティ問題の開示、議論、もしくは承認は行わない。」