すでに注意喚起が出ましたが、巧妙な標的型攻撃メールが出回っているようですので注意してください。

ここでは具体的な手口と対策について紹介します。

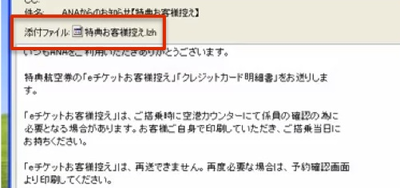

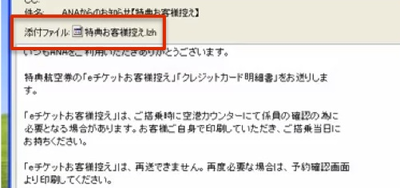

まず、航空会社を騙って次のようなメールが届きます。

差出人欄には正しいアドレスが入っていますし、メール本文には受信者の氏名が記載されています。頻繁に飛行機を利用している人にとっては、この段階で「怪しいメール」かどうかを判断するのは難しいかもしれません。

メールにはlzh形式の圧縮ファイルが添付されています。

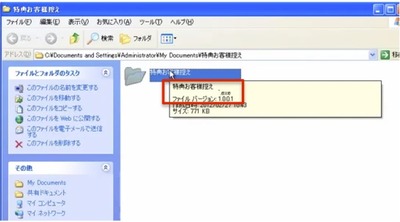

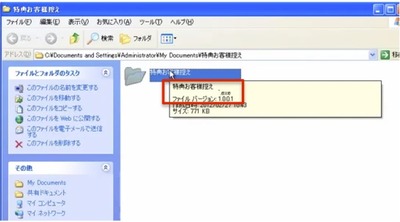

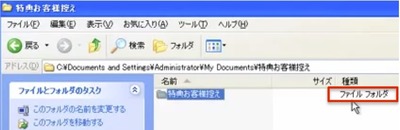

解凍すると次のようなファイルが出てきます。

ここで注意してください。これはフォルダではなく、ファイルです。実行ファイル(exeファイル)です。ウイルスです。ダブルクリックしてはいけません。

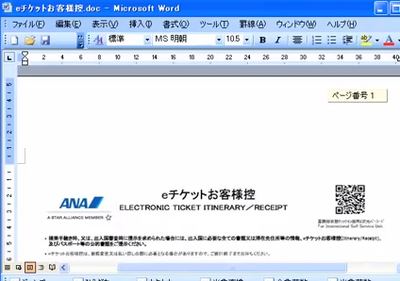

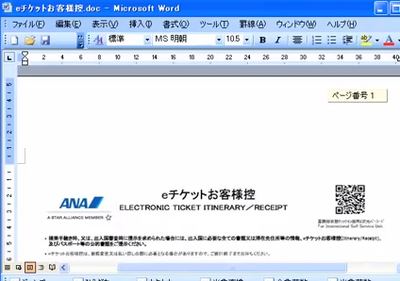

もしダブルクリックしてしまうと、次のようなWordファイルが表示されますが、裏ではウイルスに感染し、PC内の情報が海外のサーバに送信されるとともにキーロガーが仕掛けられます。

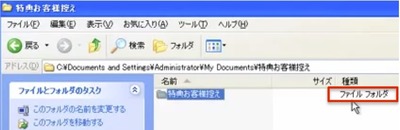

一度実行してしまうと、元の実行ファイルは消去され、代わりに通常のフォルダが作成されます。しかし、裏ではキーロガーが動き続け、外部に情報を送信しています。

こういった実行ファイルをダブルクリックさせるタイプの攻撃は脆弱性を攻撃するわけではないので、OSやアプリケーションを最新版にしていても被害に遭ってしまいますし、振る舞い検知型のセキュリティ製品では防げないことが多いです。

では対策ですが、ここまで巧妙になってくると「怪しいメールを開かない」というのが難しくなってきます。

現在は発生から1ヶ月ほど経っており、多くのウイルス対策ソフトが検知してくれますので、ウイルス対策ソフトは導入しておいたほうがいいでしょう。

また、むやみに実行ファイルを実行しないように注意する、それを社員に教育するといったことも大事ですが、それでも手が滑ってダブルクリックしてしまうかもしれません。

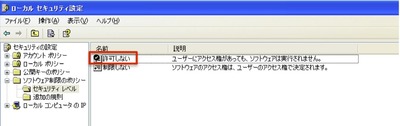

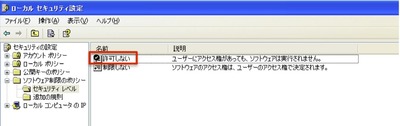

そのような場合に備え、ソフトウェア制限ポリシーを使用して、あらかじめ指定した実行ファイルしか実行できない設定にしておくことも有効です。

今回紹介したのは実行ファイルを使った標的型攻撃メールでしたが、OSやアプリケーションの脆弱性を狙った標的型攻撃メールも多く存在しますので、OSやアプリケーションを最新版にしておくことも忘れないようにしてください。

ここでは具体的な手口と対策について紹介します。

まず、航空会社を騙って次のようなメールが届きます。

差出人欄には正しいアドレスが入っていますし、メール本文には受信者の氏名が記載されています。頻繁に飛行機を利用している人にとっては、この段階で「怪しいメール」かどうかを判断するのは難しいかもしれません。

メールにはlzh形式の圧縮ファイルが添付されています。

解凍すると次のようなファイルが出てきます。

ここで注意してください。これはフォルダではなく、ファイルです。実行ファイル(exeファイル)です。ウイルスです。ダブルクリックしてはいけません。

もしダブルクリックしてしまうと、次のようなWordファイルが表示されますが、裏ではウイルスに感染し、PC内の情報が海外のサーバに送信されるとともにキーロガーが仕掛けられます。

一度実行してしまうと、元の実行ファイルは消去され、代わりに通常のフォルダが作成されます。しかし、裏ではキーロガーが動き続け、外部に情報を送信しています。

こういった実行ファイルをダブルクリックさせるタイプの攻撃は脆弱性を攻撃するわけではないので、OSやアプリケーションを最新版にしていても被害に遭ってしまいますし、振る舞い検知型のセキュリティ製品では防げないことが多いです。

では対策ですが、ここまで巧妙になってくると「怪しいメールを開かない」というのが難しくなってきます。

現在は発生から1ヶ月ほど経っており、多くのウイルス対策ソフトが検知してくれますので、ウイルス対策ソフトは導入しておいたほうがいいでしょう。

また、むやみに実行ファイルを実行しないように注意する、それを社員に教育するといったことも大事ですが、それでも手が滑ってダブルクリックしてしまうかもしれません。

そのような場合に備え、ソフトウェア制限ポリシーを使用して、あらかじめ指定した実行ファイルしか実行できない設定にしておくことも有効です。

今回紹介したのは実行ファイルを使った標的型攻撃メールでしたが、OSやアプリケーションの脆弱性を狙った標的型攻撃メールも多く存在しますので、OSやアプリケーションを最新版にしておくことも忘れないようにしてください。