我々のバックエンドオートメーションが5月、「Gameover」関連のIPアドレスを記録し始めた。Gameoverは、バンキング型トロイの木馬ZeuSのピアツーピア型亜種だ。先週我々はこの3,300超のIPを取り上げ、GeoIPルックアップを行った。

そしてかなり興味深い結果が得られた!

地図を拡大する

ダウンロード:GameoverIPs.kml

イタリアは、IPアドレスの総数のほぼ10%を占めた:

イタリアは注意マークで覆われている…

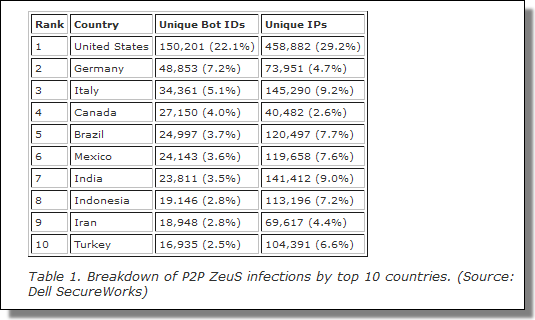

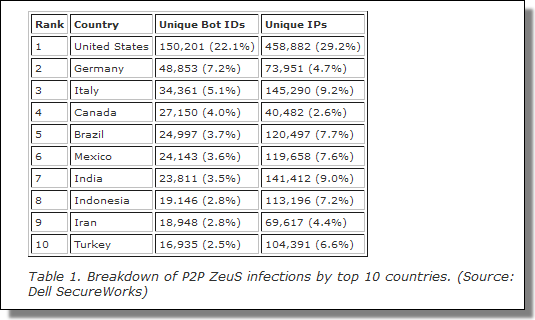

一人当たりの感染の高い数字に興味を持ち、我々はさらにWebを検索して調査を行った所、Dell SecureWorksでBrett Stone-Grossの素晴らしいレポートを発見した。

(Brian Krebsによれば)少なめに報告されている彼の分析は、我々の調査結果を十二分に追認している。イタリアにはかなりの数のGameover感染が起きている。

Stone-Grossのレポート「ピアツーピア(Gameover)ZeuSのライフサイクル」には、678,000の固有のGameoverボットに関する詳細が含まれているが、そのうちの5.1%がイタリアのものなのだ。

我々のアナリストが最近取得したGameoverコンフィギュレーションファイルから、イタリアではこの時点でアクティブな動きがあることが分かる。アットマーク(@)は、Gameoverがフォーカスするであろうバンクセッションを示している。

• @https://bancopostaimpresaonline.poste.it/bpiol/lastFortyMovementsBalance.do?method=loadLastFortyMovementList

• @https://www3.csebo.it/*

• @https://qweb.quercia.com/*

• @https://www.sparkasse.it/*

• @https://dbonline.deutsche-bank.it/*

• @https://*.cedacri.it/*

• @https://www.bancagenerali.it/*

• @https://www.csebo.it/*

• @https://*.deutsche-bank.it/*

また、注目に値するのは、アラビアの銀行がコンフィギュレーションファイルにリストされていることだ。

CCNA向けに:Gameoverは(インストール時に)ランダムに割り当てられた10,000から30,000のポートで、UDPを介してピアと通信を行う。このような通信は通常、数秒ほどおきに起こり、40から350バイト程度の大きさだ。より大きな通信は、TCPを介して起きる。長期の時間のモニタリングにより、おそらくIPアドレスの繰り返しが見られるだろう。

Gameoverが洗練されていることが、最初のZeuSの作者が関係している証拠だという我々の以前の推測は、「リタイア」したとされるSlavikが活動を続けていることを示唆するこの記事など、Krebs on Securityの記事が裏付けている。

では。

Analysis by — Marko and Mikko S.

そしてかなり興味深い結果が得られた!

地図を拡大する

ダウンロード:GameoverIPs.kml

イタリアは、IPアドレスの総数のほぼ10%を占めた:

イタリアは注意マークで覆われている…

一人当たりの感染の高い数字に興味を持ち、我々はさらにWebを検索して調査を行った所、Dell SecureWorksでBrett Stone-Grossの素晴らしいレポートを発見した。

(Brian Krebsによれば)少なめに報告されている彼の分析は、我々の調査結果を十二分に追認している。イタリアにはかなりの数のGameover感染が起きている。

Stone-Grossのレポート「ピアツーピア(Gameover)ZeuSのライフサイクル」には、678,000の固有のGameoverボットに関する詳細が含まれているが、そのうちの5.1%がイタリアのものなのだ。

我々のアナリストが最近取得したGameoverコンフィギュレーションファイルから、イタリアではこの時点でアクティブな動きがあることが分かる。アットマーク(@)は、Gameoverがフォーカスするであろうバンクセッションを示している。

• @https://bancopostaimpresaonline.poste.it/bpiol/lastFortyMovementsBalance.do?method=loadLastFortyMovementList

• @https://www3.csebo.it/*

• @https://qweb.quercia.com/*

• @https://www.sparkasse.it/*

• @https://dbonline.deutsche-bank.it/*

• @https://*.cedacri.it/*

• @https://www.bancagenerali.it/*

• @https://www.csebo.it/*

• @https://*.deutsche-bank.it/*

また、注目に値するのは、アラビアの銀行がコンフィギュレーションファイルにリストされていることだ。

CCNA向けに:Gameoverは(インストール時に)ランダムに割り当てられた10,000から30,000のポートで、UDPを介してピアと通信を行う。このような通信は通常、数秒ほどおきに起こり、40から350バイト程度の大きさだ。より大きな通信は、TCPを介して起きる。長期の時間のモニタリングにより、おそらくIPアドレスの繰り返しが見られるだろう。

Gameoverが洗練されていることが、最初のZeuSの作者が関係している証拠だという我々の以前の推測は、「リタイア」したとされるSlavikが活動を続けていることを示唆するこの記事など、Krebs on Securityの記事が裏付けている。

では。

Analysis by — Marko and Mikko S.