昨年の間中、当社はマルウェアファミリーHavexとその背後にいるグループに目を光らせていた。Havexはさまざまな業界に対する標的型攻撃に用いられていることが知られており、またそれ以前にはエネルギー業界に特別な関心を持っていることが報告されていた。

ICS/SCADAスニファ

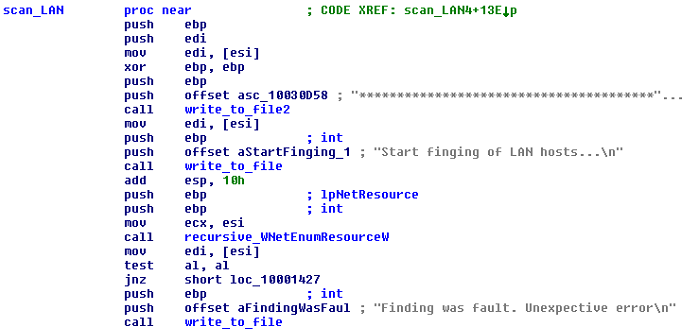

Havexのサンプルコードに対する我々の分析では、その「ICS/SCADAスニフィング」的な振る舞いについても明らかにしている。C&Cサーバは感染したコンピュータに対し、さらにコンポーネントをダウンロードして実行するように指示する。そうしたコンポーネントの1つが、非常に興味深い。そのコンポーネントはLANを1つずつ調べて接続済みのリソースやサーバを探し出すことに、分析中に気付いた。

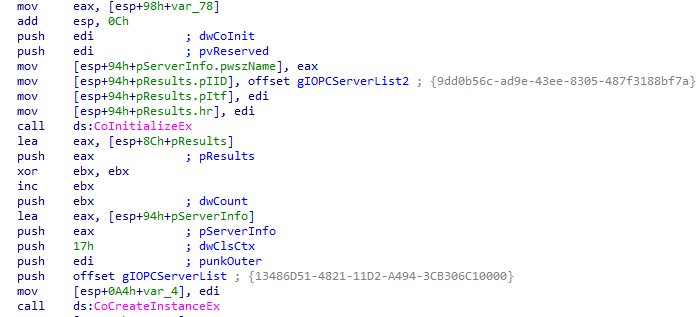

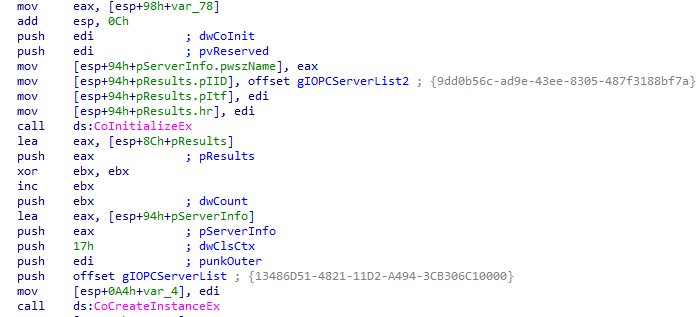

さらにそれがマイクロソフトのCOM(Component Object Model)インターフェイス(CoInitializeEx、CoCreateInstanceEx)を用いて、特定のサーバに接続することも分かった。

どのサービスにサンプルが関心を抱いているのかを特定するには、単に上に挙げられているIDを検索すればよい。それで、どんな種類のインターフェイスが用いられているのかが分かる。ちょっとググると、以下の名前が挙がった。

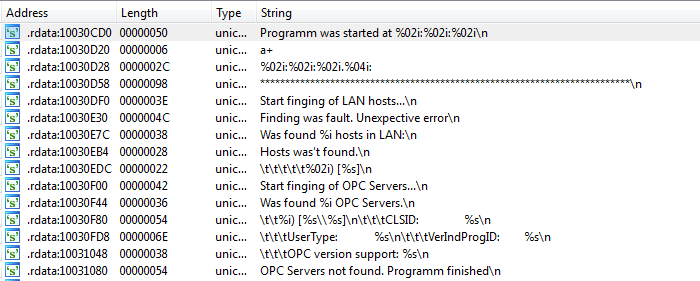

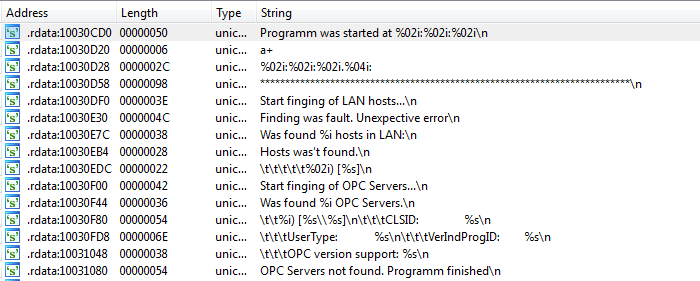

名前に「OPCServer」と含まれていることに注意してほしい。同じ方向を指し示すヒントはまだある。実行ファイルに含まれる文字列でも、何件かは「OPC」を参照している。

結局OPCとはOLE for Process Controlの略語であり、Windowsアプリケーションがプロセス制御のハードウェアとやり取りをする標準的な方法のことだと分かる。マルウェアの当該コンポーネントはOPCを用いて接続されたデバイスについて任意の情報を収集してC&Cサーバへ返送し、攻撃者が分析を行う。このコンポーネントは機密情報を収集するためのツールとして用いられているように見受けられる。これまでのところ、接続されたハードウェアを制御しようと試みるペイロードは目にしてはいない。

7f249736efc0c31c44e96fb72c1efcc028857ac7

1c90ecf995a70af8f1d15e9c355b075b4800b4de

db8ed2922ba5f81a4d25edb7331ea8c0f0f349ae

efe9462bfa3564fe031b5ff0f2e4f8db8ef22882

エフセキュアはこの脅威をBackdoor:W32/Havex.Aとして検知する。

-- Post by Daavid and Antti

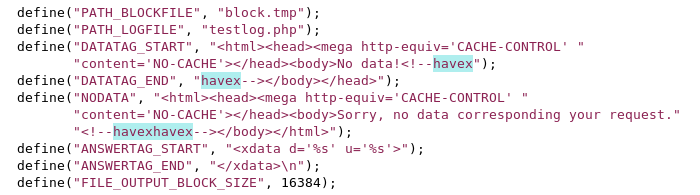

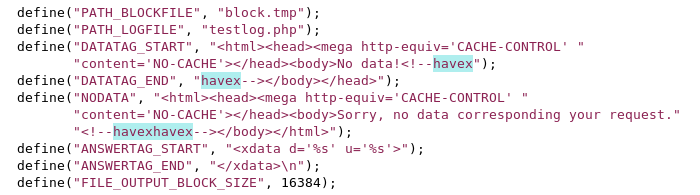

Havexの主要なコンポーネントは、汎用のRAT(Remote Access Trojan)とPHPで書かれたサーバである。「Havex」という名前は、サーバのソースコード中にはっきりと認められる。

2014年の春には、HavexがICS(Industrial Control System、産業制御システム)に特別な関心を抱き、その背後にいるグループが餌食を侵害するために革新的なトロイの木馬型のアプローチを用いていることに、我々は気付いていた。攻撃者はICS/SCADAの開発元のWebサイトから、トロイの木馬に仕立てたソフトウェアをダウンロードできるようにし、そのソフトウェアがインストールされたコンピュータを感染させるよう試みた。

我々は88件のHavex RATのバリアントを収集して分析を行った。それらは関心のあるネットワークやマシンに侵入してデータを獲得するために使用されたものだ。この分析には、これらバリアントによって接続された146台のC&Cサーバ(command and controlサーバ)の調査が含まれる。また、被害者を特定する際に、約1500個のIPアドレスの追跡も伴った。

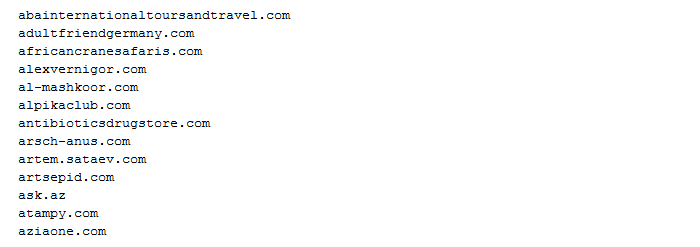

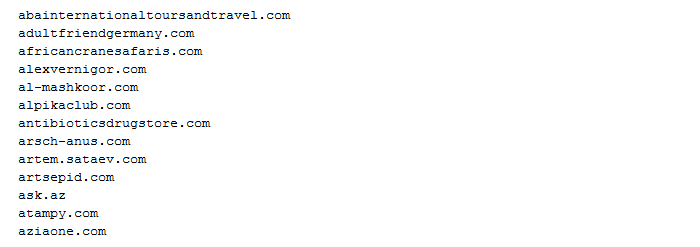

攻撃者はC&Cサーバとして、主に侵害されたWebサイト、中でもブログサイトを使用した。悪用されたC&Cサーバの例の一部を以下に挙げる。

我々はまた、攻撃者が使用する追加コンポーネントを特定した。このコンポーネントには、ICS/SCADAシステムが使用する感染済みのマシンから、データを取得するためのコードが含まれている。これは、攻撃者が関心のある企業のネットワークを侵害することに興味を見出しているのみならず、こうした組織のICS/SCADAシステムの制御を得る動機も持っていることを示唆している。この動機の源は、我々には分からない。

感染の媒介者としての、トロイの木馬化されたソフトウェア

Havex RATは少なくとも以下のチャネルを通じて拡散されている。

- スパムメール

- エクスプロイトキット

- 侵害された媒介サイトに埋め込まれた、トロイの木馬にされたインストーラ

スパムとエクスプロイトキットというチャネルはかなり直接的な拡散メカニズムであり、ここで詳細に分析を行うのは控える。

もっとも興味深いのは3つ目のチャネルで、「水飲み場型攻撃」の一形態と考えられる。なぜなら攻撃者は実際の標的へのアクセスを得るために、媒介させる標的、つまりICSベンダーのサイトを侵害することを選択するからだ。

攻撃者はWebサイトを稼働しているソフトウェアの脆弱性を侵害して侵入し、顧客がダウンロードするための正当なソフトウェアインストーラを置き換えるように見受けられる。

我々の調査にて、このやり口で侵害されたソフトウェアベンダーのサイトが3つ明るみになった。これらのサイトで提供されていたソフトウェアインストーラはトロイの木馬化され、Havex RATを含んでいた。同様のケースはさらに存在すると我々は疑っているが、まだ確認はされていない。

当該サイトのコンテンツによれば、この3社はすべて産業アプリケーションで用いられているアプリケーションやアプライアンスの開発に携わっている。3社はドイツ、スイス、ベルギーに本拠を構えている。そのうち2社はICSシステム用のリモート管理ソフトウェアの提供をしており、もう1社は高精細の産業用カメラと関連ソフトウェアを開発している。

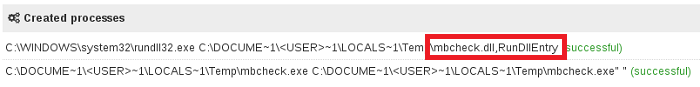

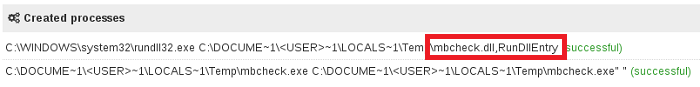

一例として、トロイの木馬化されたインストーラの1つに対する動的分析の結果を一部取り上げる。

正常な、つまりクリーンなインストーラは「mbcheck.dll」というファイルのインクルードは行わない。実際のところ、このファイルはHavexマルウェアである。トロイの木馬化されたソフトウェアインストーラは、通常のインストールの一部としてこのファイルをドロップして実行する。ユーザに動作するシステムが残されたまま、攻撃者は当該コンピュータにアクセスして制御するためのバックドアを手に入れる。

標的となる組織

我々はこのレポートで分析したサンプルに感染したシステムの一部について場所を特定し、影響を受けた組織を確認した。それには、Havax RATを用いてC&Cサーバへの通信を行っていたIPアドレスを辿った。

こうした組織はすべて、なんらかの形で産業アプリケーションまたは産業機械の開発あるいは使用に関わっている。被害者の大多数はヨーロッパに位置しているが、本レポートを記述している時点で、少なくとも1社のカリフォルニアの企業がC&Cサーバへデータを送信していることが観測されている。ヨーロッパに拠点を置く組織のうち、2つの組織は技術関連の研究で有名なフランスの主要な教育機関である。別の2つの組織はドイツで産業アプリケーションや産業機器を、もう1つの組織はフランスで産業機器を生産している。さらにもう1つの組織はロシアの建設会社で、構造工学を専門にしているようである。

ICS/SCADAスニファ

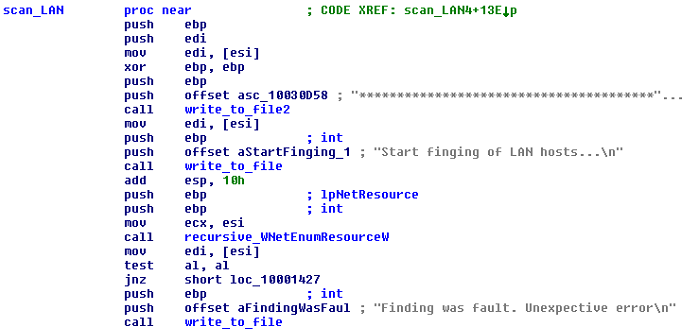

Havexのサンプルコードに対する我々の分析では、その「ICS/SCADAスニフィング」的な振る舞いについても明らかにしている。C&Cサーバは感染したコンピュータに対し、さらにコンポーネントをダウンロードして実行するように指示する。そうしたコンポーネントの1つが、非常に興味深い。そのコンポーネントはLANを1つずつ調べて接続済みのリソースやサーバを探し出すことに、分析中に気付いた。

さらにそれがマイクロソフトのCOM(Component Object Model)インターフェイス(CoInitializeEx、CoCreateInstanceEx)を用いて、特定のサーバに接続することも分かった。

どのサービスにサンプルが関心を抱いているのかを特定するには、単に上に挙げられているIDを検索すればよい。それで、どんな種類のインターフェイスが用いられているのかが分かる。ちょっとググると、以下の名前が挙がった。

- 9DD0B56C-AD9E-43EE-8305-487F3188BF7A = IID_IOPCServerList2

- 13486D51-4821-11D2-A494-3CB306C10000 = CLSID_OPCServerList

名前に「OPCServer」と含まれていることに注意してほしい。同じ方向を指し示すヒントはまだある。実行ファイルに含まれる文字列でも、何件かは「OPC」を参照している。

結局OPCとはOLE for Process Controlの略語であり、Windowsアプリケーションがプロセス制御のハードウェアとやり取りをする標準的な方法のことだと分かる。マルウェアの当該コンポーネントはOPCを用いて接続されたデバイスについて任意の情報を収集してC&Cサーバへ返送し、攻撃者が分析を行う。このコンポーネントは機密情報を収集するためのツールとして用いられているように見受けられる。これまでのところ、接続されたハードウェアを制御しようと試みるペイロードは目にしてはいない。

要約

Havexの背後の攻撃者たちは、巧妙な方法を用いて産業の諜報活動を実施している。ICS/SCADAのソフトウェアインストーラをトロイの木馬にすることは、標的のシステムへのアクセスを得る効果的な方法である。潜在的には、こうしたシステムとして重要なインフラストラクチャも含む。

侵害されたサーバをC&Cサーバとして使用するやり口は、このグループに特徴的だ。このグループはC&Cサーバを常にプロフェッショナルなやり方で運用しているわけではなく、運用経験の不足を露呈している。これらサーバに接続した、感染しているコンピュータをやっとの思いで監視し、複数の業種から被害者を特定した。

感染したデバイスに接続しているICS/SCADAハードウェアについての詳細情報を収集するために使われる追加ペイロードがあり、これにより攻撃者がそうした環境を制御することに関心を抱いていることが示唆される。これは今日一般的に観測されているようなパターンではない。

ここで述べたサンプルについてのSHA-1のハッシュ値は次のとおり。

7f249736efc0c31c44e96fb72c1efcc028857ac7

1c90ecf995a70af8f1d15e9c355b075b4800b4de

db8ed2922ba5f81a4d25edb7331ea8c0f0f349ae

efe9462bfa3564fe031b5ff0f2e4f8db8ef22882

エフセキュアはこの脅威をBackdoor:W32/Havex.Aとして検知する。

-- Post by Daavid and Antti