脆弱性CVE-2014-4114の発表がなされてからすでに1週間が経過し、これを悪用する人の数は増える一方だ。

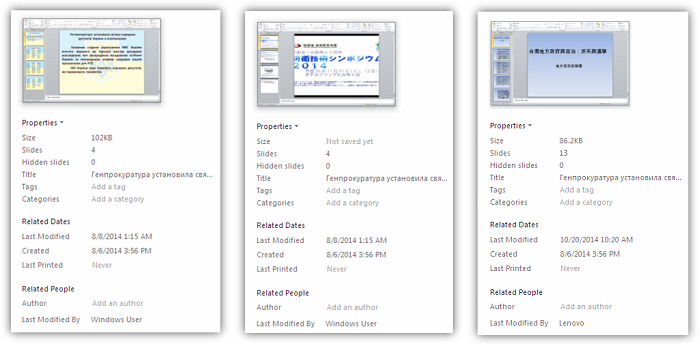

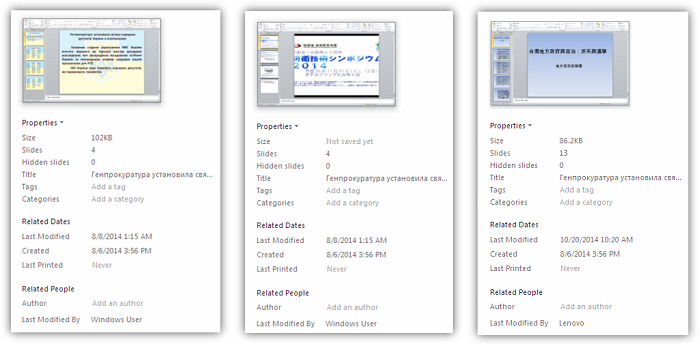

メタデータが相変わらず同じファイルさえ存在するが、これは次のことを如実に示している。つまりMirtecとCueisfryの事例(日本人に関連するAPT攻撃とつながりのあるトロイの木馬)で見られたものからコピーされているのだ。これらのマルウェアの背後にいる作者たちは、元々BlackEnergyが使っていたPowerPointのドキュメントを複製し、ペイロードとコンテンツをオンライン上にある正規のものに置き換えただけだ。

順にBlackEnergy、Mirtec、Cueisfryのドキュメントのメタデータ

そう、もし別のグループで勝つための方程式がすでに機能しているなら、もう一度、車輪を発明するようなことをする必要はない。つまり、パッチが当てられるまでだが。そしてこれは、台湾におけるあるAPT攻撃の背後にあると思われているマルウェアファミリー、Taleretを思い起こさせる。CVE-2014-4114にパッチが当てられた後、即興でやる必要性があり、それはそういうものとして、今度はTaleretはクリーンなPowerPointを捕まえて、脆弱性CVE-2014-6352を通じて、ペイロードを埋め込んで実行させようとする。この脆弱性はCVE-2014-4114から取り残されたものだ。

マイクロソフト社はCVE-2014-4114のパッチは公開したが、CVE-2014-6352はいまだパッチがない。

ただしfix itツールが、こちらに用意されている。

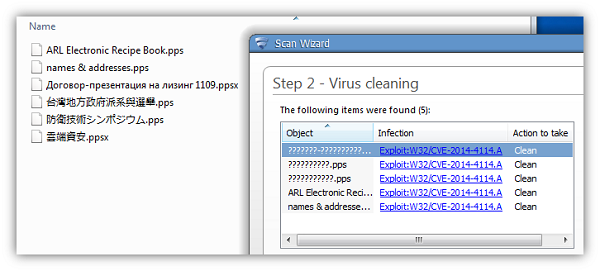

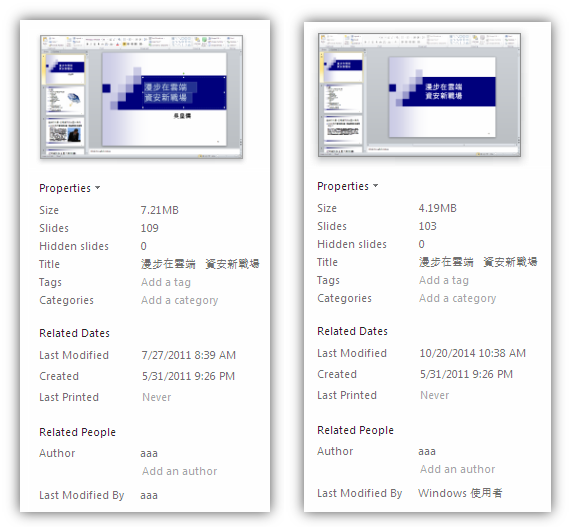

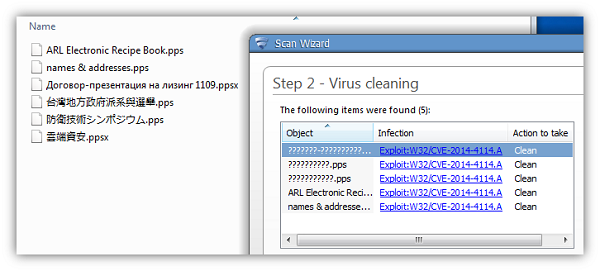

悪意のあるPowerPointドキュメントで使われるコンテンツの大半は、インターネット上にある教育機関や研究機関の資料から調達されている。つまり、それと分離して語ることは非常に困難だ。

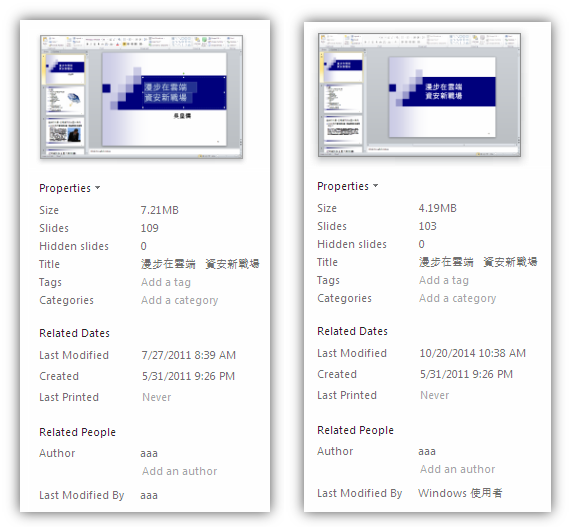

以下に、クリーンなドキュメントと、その悪意ある片割れの双方の例を示す。

2つ目の脆弱性にまだパッチが存在しないうちは、どのドキュメントがクリーンでどのドキュメントが悪意のあるものか分からないのであれば、正しい発信元から受け取ったドキュメントか確認するとよい。あるいは、アンチウィルスのシグニチャを更新して、検知されるかどうかを確認できる。

ハッシュ:

8f31ed3775af80cf458f9c9dd4879c62d3ec21e5 - Mirtec - C&C: 116.212.127.20

66addf1d47b51c04a1d1675b751fbbfa5993a0f0 - Cueisfry - C&C: ms.privacyserve.org

488861f8485703c97a0f665dd7503c70868d4272 - Taleret - C&C: 70.88.151.213

e9020a3cff098269a0c878a58e7abb81c9702691

02b9123088b552b6a566fc319faef385bec46250

98841ea573426883fdc2dad5e50caacfe08c8489

7d0cecfad6afbe9c0707bf82a68fff44541a2235

メタデータが相変わらず同じファイルさえ存在するが、これは次のことを如実に示している。つまりMirtecとCueisfryの事例(日本人に関連するAPT攻撃とつながりのあるトロイの木馬)で見られたものからコピーされているのだ。これらのマルウェアの背後にいる作者たちは、元々BlackEnergyが使っていたPowerPointのドキュメントを複製し、ペイロードとコンテンツをオンライン上にある正規のものに置き換えただけだ。

順にBlackEnergy、Mirtec、Cueisfryのドキュメントのメタデータ

そう、もし別のグループで勝つための方程式がすでに機能しているなら、もう一度、車輪を発明するようなことをする必要はない。つまり、パッチが当てられるまでだが。そしてこれは、台湾におけるあるAPT攻撃の背後にあると思われているマルウェアファミリー、Taleretを思い起こさせる。CVE-2014-4114にパッチが当てられた後、即興でやる必要性があり、それはそういうものとして、今度はTaleretはクリーンなPowerPointを捕まえて、脆弱性CVE-2014-6352を通じて、ペイロードを埋め込んで実行させようとする。この脆弱性はCVE-2014-4114から取り残されたものだ。

マイクロソフト社はCVE-2014-4114のパッチは公開したが、CVE-2014-6352はいまだパッチがない。

ただしfix itツールが、こちらに用意されている。

悪意のあるPowerPointドキュメントで使われるコンテンツの大半は、インターネット上にある教育機関や研究機関の資料から調達されている。つまり、それと分離して語ることは非常に困難だ。

以下に、クリーンなドキュメントと、その悪意ある片割れの双方の例を示す。

2つ目の脆弱性にまだパッチが存在しないうちは、どのドキュメントがクリーンでどのドキュメントが悪意のあるものか分からないのであれば、正しい発信元から受け取ったドキュメントか確認するとよい。あるいは、アンチウィルスのシグニチャを更新して、検知されるかどうかを確認できる。

ハッシュ:

8f31ed3775af80cf458f9c9dd4879c62d3ec21e5 - Mirtec - C&C: 116.212.127.20

66addf1d47b51c04a1d1675b751fbbfa5993a0f0 - Cueisfry - C&C: ms.privacyserve.org

488861f8485703c97a0f665dd7503c70868d4272 - Taleret - C&C: 70.88.151.213

e9020a3cff098269a0c878a58e7abb81c9702691

02b9123088b552b6a566fc319faef385bec46250

98841ea573426883fdc2dad5e50caacfe08c8489

7d0cecfad6afbe9c0707bf82a68fff44541a2235