今週になり、さらに別のランサムウェアであるBandarChorについて、当社では多数の報告を受けた。

厳密には、このランサムウェアは新しいものというわけではない。このファミリーに関連して最初に感染に気付いたのは、去年11月までさかのぼる。

BandarChorは、メール経由で拡散しているという報告を受け取ったほか、エクスプロイトキットで配信されている可能性が示唆されている。

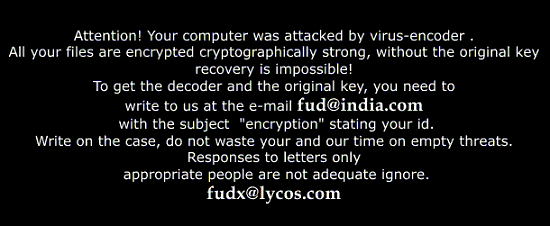

実行すると、当該マルウェアは自身のコピーと共に、身代金について指示する画像をスタートアップディレクトリにドロップする。

次に、doc、xls、jpgのような各種のファイル拡張子を持つファイルの暗号化を試みる。

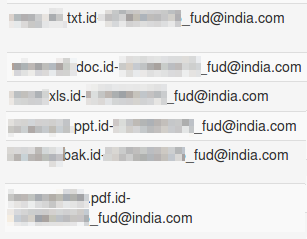

暗号化の後、ファイル名を[filename].id-[ID]_fud@india.comにリネームする。

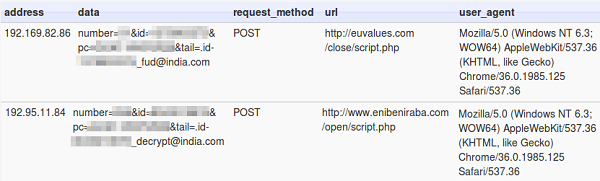

さらにHTTP POSTにより、ユーザのコンピュータの名前とIDをあるリモートサーバに報告する。

身代金メッセージについては、以下に掲載する。

以下は、今回の脅威に関連して、当社で目にしたその他のドメインの一覧だ。

• martyanovdrweb.com

• www.fuck-isil.com

• www.ahalaymahalay.com

• kapustakapaet.com

• www.decryptindia.com

• www.enibeniraba.com

• www.netupite.com

• 89025840.com

• xsmailsos.com

• sosxsmaillockedwriteonxsmailindia.com

• baitforany.com

• euvalues.com

この脅威は当社ではTrojan:W32/BandarChorとして検知する。

ハッシュ:

• 31aa8ec187e1241a94127336996f9cb38719eb9b

• 4b356b88fb3a3dce1f009e4e92cd4a59383e0764

• 5f71be645e8ac995555a891087b46ed357386dbe

• afd4216e93a82feebafd3a68e9308ca4b0b54372

• b4362fcd75fd071fc8237c543c56df5736b8e177

• ba8909eef5ee280ae43b935cf4ae38ccf21bde56

• de7ced27456a1e4581d6a4bf126f56061b7f9859