最近のニュースの見出しには、supercookie、supertracker、HTTPヘッダ、X-UIDHなど、多くの専門用語が飛び交っています。そのニュースにざっと目を通すだけでも、これらが私たちのプライバシーを脅かす新種の脅威であることがわかるでしょう。では、これらは一体どのようなものなのか、少し掘り下げてみましょう。驚くほど重要な問題であることがわかるはずです。

cookieはすでに私たちに馴染みのあるもので、ウェブサーバがブラウザに保存させることができる小さな情報です。ユーザの特定やセッションの管理に非常に便利なものです。セキュリティやプライバシーを念頭に置いて設計されており、ユーザはこれらのcookieがどのように使用されるかを制御することが可能です。簡単に言えば、cookieはきわめて重要役割を果たす一方、プライバシーの問題となり得るものの、私たちはその脅威をツールで管理できるということです。

上に述べたことは、私たち一般人にとっては好ましいことですが、広告主にとってはそうではありません。ユーザのプライバシーに対する意識はますます向上しており、過剰なトラッキングを拒否できる機能を利用するようにもなっています。また、モバイルデバイスの革新により、私たちの行動も変わってきました。私たちのインターネットへのアクセスの多くが、ブラウザではなくアプリを通じて行われるようになっています。これは、利用するすべてのサービスに対して独立した「ブラウザ」を使用しているようなものであるため、これによって私たちのネットサーフィンの傾向の全容を把握することがより難しくなっています。ネットサーフィンの傾向を最も知りたがっているのは広告主です。広告を見ている人が誰だかわからなければ、広告は当たる確率の低い宝くじのようなものになってしまいます。

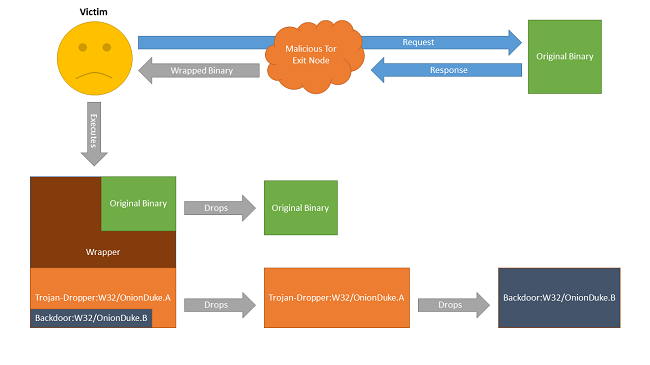

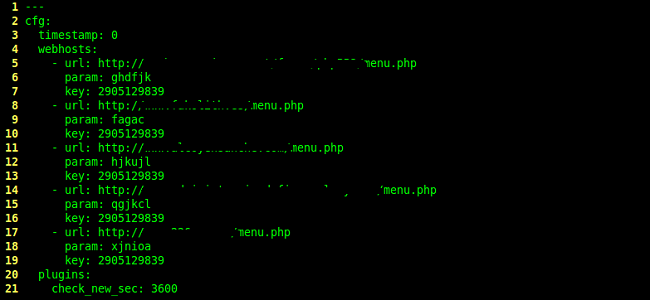

この流れに対抗するために開発されたのが、新世代のsupercookie*です。supercookieは、ブロードバンドのプロバイダによってウェブトラフィックに挿入される情報です。その目的は、トラフィックの出所であるユーザを特定し、特定したユーザ本人の情報を広告主に売ることでブロードバンドプロバイダが収益を得ることです。これらのsupercookieは通常、加入者が個人、すなわち、すべてのトラフィックの出所が1人の人間である、モバイルブロードバンド接続で利用されます。

では、supercookieが好ましくないのはなぜでしょうか?

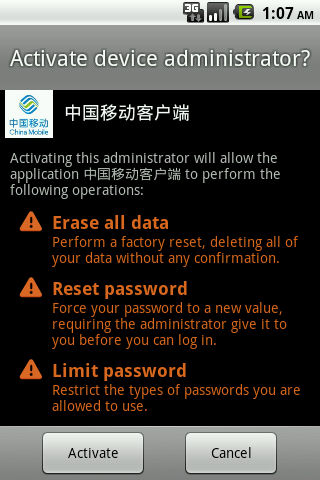

・ユーザの了解を得ずにトラフィックに挿入され、拒否する方法がありません。

・ユーザのデバイス上では全く目に見えないため、ブラウザの設定や特定のツールを使用して制御することができません。

・広告主を支援し、モバイルブロードバンドのプロバイダの収益を生み出すために設計されており、ユーザのプライバシー保護を目的として設計されているわけではありません。

・通常のcookieのようにドメインを指定するものではなく、ユーザがアクセスしたあらゆるサイトに配布されます。

・非公開に設計されており、ほとんどのウェブ管理者が取り扱う必要のないヘッダ情報の目立たない部分に隠されています。

・インターネットサービスには、お金を支払う方法と、マーケティングの目的で第三者にユーザのプロファイルを提供して代価を払う方法がありますが、このシステムは、その両方を組み合わせたものです。ユーザは、マーケティング利益のために、代金を支払っている相手に利用されています。

しかし、一般のユーザとしてできること、また、すべきことは何でしょうか。

1. その名称にもかかわらず、この種のsupercookieは、通常のcookieとは技術的に全く異なるものです。通常のcookieに関連するプライバシー面での課題は依然として存在し、管理する必要があります。supercookieはcookieに代わるものではありません。通常のcookieを管理するために行っていることは、継続してください。

2. supercookieを使用しているのは、モバイルブロードバンドのプロバイダ数社のみです。VerizonとAT&Tが話題に上っていましたが、少なくともAT&Tはメディアでの悪評のため、手を引いているようです。そのほかの通信事業者も同様の影響を受けています。ユーザがモバイルブロードバンド接続を使ってデバイスを利用している場合は、プロバイダがsupercookieを挿入しているかどうかを調べることができます。Wi-Fiではなく、デバイス固有のデータ接続を利用してこのページにアクセスし、「Broadcast UID:」の後に何が表示されるか確認してください。このフィールドは空白になっているはずです。もしそうでなければ、あなたが利用しているブロードバンドのプロバイダはsupercookieを使用しているということになります。プロバイダを変更するのも、supercookieを取り除く1つの方法です。

3. もう1つの方法は、VPNサービスを利用することです。これにより、暗号化接続でユーザのトラフィックをすべてカプセル化すれば、不正に書き換えることはできなくなります。エフセキュアには、F-secure Freedomeがあります。言うまでもありませんが、supercookieの影響を受けていない場合でも、モバイルデバイスでFreedomeを利用することをお勧めします。詳細については、F-secure Freedomeのサイトをご覧ください。

4. 大切なことを言い残しました。たとえ影響を受けていなくても(ほとんどの人がそうだと思いますが)、この問題は、インターネットの中立性がいかに重要かをあらためて認識させてくれるものです。つまり、ユーザのネットワークトラフィックを提供する通信事業者は、それだけをすべきであって、自身の利益のためにトラフィックを操作してはならないのです。この種の不正は、1つの悪質なトリックであり、他の企業からお金をゆすり取ることとは全く異質のものです。私たちは、道路網、郵便事業、電力供給など、社会の多くの共有資源においては、中立性や平等な扱いを当然のことと考えています。インターネットはすでに社会の重要な要素となっており、今後その重要性はさらに増していくでしょう。このネットワークにおける中立性と公平なルールの維持は、私たちの未来の社会にとって最も重要なことです。

安心なネットサーフィンを

Micke

追記 メディアでの悪評により、すでにAT&Tがsupercookieの使用を取りやめたことは、素晴らしいことです。皆さんがこの記事を読む頃には、supercookieを使用しているその他すべてのモバイルブロードバンドプロバイダが同じ行動をとっているかもしれません。しかしそれでも今回の一件が、なぜインターネットの中立性が重要で、法律で保証される必要があるのかということを示す良い例であることに変わりはありません。

*この記事では、2014年11月、Verizon、AT&Tなどが使用したX-UIDHベースのトラッカーに対して、よりシンプルなsupercookieという用語を使用しました。Supercookieという言葉は、他の文脈ではcookieに似たオブジェクトを指す可能性があります。共通の要素は、supercookieがよりしつこく、通常のcookieよりも削除するのが難しいことです。

>>原文へのリンク