2013年も12月となり、今年も残り僅かとなりました。そんな中、Java RATのひとつであるAdwind RATがUnrecom Soft(UNiversal REmote COntrol Multi-Platform)に買収され、新たな展開をみせようとしています。

Adwindは、Android RATの1つであるAndroRat(流出したソースコードと推測)をベースとしたAndroidの遠隔操作機能を追加し、クロス・プラットフォーム(Windows、MacOS、Linux、Android)の統合管理をいち早く実現したことで知られています。

このことは他のRAT開発者らにも影響を与えたとも考えられ、今後のトレンドを占う意味でも注目のRATであったと思います。

このようにPCとスマートフォンが攻撃者により統合管理され始めますと、それらを繋ぐオンライン・ストレージなども標的となる可能性も出てくるのでは?と勘ぐりたくなりますね。

どの程度の実現性があるか分かりませんが、リスクの対象範囲は徐々に拡大し始めているようです。

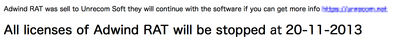

※Adwindは2013年11月20日以降は利用できなくなっています。

さて、Unrecomの機能面ですが、現在のところほぼAdwind v3.0と同様です。Adwindの特徴でもあるPluginを一通り引き継いでいます。遠隔操作をする際に、あると便利なものは一通り揃っているようです。今後どのような機能が追加されるのかが興味深いところです。注目はAndroid向けのPluginをどの程度充実させてくるか、でしょうか。

ちなみに、下図にあるFunnyのようなお遊び的なものもあります。利用価格は$10。

Funny:

It this a simple funny option for move the mouse of remote pc and push aleatori keys

尚、現在のところ検出状況は芳しくありません。アンチウイルスソフトでの検出結果はマチマチな状況です。。

但し、次のようにSnortのシグネチャも公開されていますので、IDS/IPS等による検出も可能ですので、被害にいち早く気付くことは出来そうです。(少なくともUnrecomの仕様に変更がなければ、です。)

http://www.crowdstrike.com/blog/adwind-rat-rebranding/index.html

Java RATは以前より存在しましたが、今年6月頃より実用化されてきています。現在のところ大規模な攻撃情報は聞いていませんが、サイバー犯罪の世界では一般的になってくるのではないでしょうか。

何はともあれ、来年はJava RATやAndroid RATから目が離せません。

追記:

かなり粗いですが、yara signatureです。

Adwindは、Android RATの1つであるAndroRat(流出したソースコードと推測)をベースとしたAndroidの遠隔操作機能を追加し、クロス・プラットフォーム(Windows、MacOS、Linux、Android)の統合管理をいち早く実現したことで知られています。

このことは他のRAT開発者らにも影響を与えたとも考えられ、今後のトレンドを占う意味でも注目のRATであったと思います。

このようにPCとスマートフォンが攻撃者により統合管理され始めますと、それらを繋ぐオンライン・ストレージなども標的となる可能性も出てくるのでは?と勘ぐりたくなりますね。

どの程度の実現性があるか分かりませんが、リスクの対象範囲は徐々に拡大し始めているようです。

※Adwindは2013年11月20日以降は利用できなくなっています。

さて、Unrecomの機能面ですが、現在のところほぼAdwind v3.0と同様です。Adwindの特徴でもあるPluginを一通り引き継いでいます。遠隔操作をする際に、あると便利なものは一通り揃っているようです。今後どのような機能が追加されるのかが興味深いところです。注目はAndroid向けのPluginをどの程度充実させてくるか、でしょうか。

ちなみに、下図にあるFunnyのようなお遊び的なものもあります。利用価格は$10。

Funny:

It this a simple funny option for move the mouse of remote pc and push aleatori keys

尚、現在のところ検出状況は芳しくありません。アンチウイルスソフトでの検出結果はマチマチな状況です。。

但し、次のようにSnortのシグネチャも公開されていますので、IDS/IPS等による検出も可能ですので、被害にいち早く気付くことは出来そうです。(少なくともUnrecomの仕様に変更がなければ、です。)

参照URL:alert tcp $HOME_NET any -> $EXTERNAL_NET any (msg: "[CrowdStrike] -RECOMM/Adwind Default Password Auth"; \flow: to_server, established; \

content: "|00||28|e3a8809017dd76bd26557a5b923ab2ae16c0cdb3"; \

sid: 1981310201; rev: 20131115)

alert tcp $HOME_NET any -> $EXTERNAL_NET any (msg: "[CrowdStrike] -RECOMM/Adwind Ping/Pong"; \

flow: to_server, established; dsize: 1024; \

content: "|00 00 53 09 58 58 58 58|"; depth: 16; \

content: "|58 58 58 58 58 58 58 58 58 58 58 58 58 58 58 58|"; offset: 1008; \

sid: 1981310202; rev: 20131115)

http://www.crowdstrike.com/blog/adwind-rat-rebranding/index.html

Java RATは以前より存在しましたが、今年6月頃より実用化されてきています。現在のところ大規模な攻撃情報は聞いていませんが、サイバー犯罪の世界では一般的になってくるのではないでしょうか。

何はともあれ、来年はJava RATやAndroid RATから目が離せません。

追記:

かなり粗いですが、yara signatureです。

{

strings:

$Class = /opciones\/\w+\.class/

$made = "desinstalador/MaDe.adwind"

$gcon = "JTextPaneExample.class" nocase

$plugin = "AdwindServer.class" nocase

condition:

any of ($Class) and ($made or $gcon) or $plugin

}