最近、Exif Webshell Backdoor などの画像ファイルを用いた攻撃手口に注目しています。

2013年に報告のあったExif Webshell Backdoor ですが、相変わらず多くのウェブサイトで確認されており、一部のセキュリティ研究者は改めて注意を促しています。筆者もほぼ毎日同様の検体を確認していますので、恐らくbotによる攻撃ではないでしょうか。

この Webshell Backdoor は画像ファイルのExif情報内に悪性コードを埋め込んでいます。

#下図は”Camera Model Name”の情報を悪性コードに改竄されたケースです。

これらの細工されたファイルは、一見すると普通の画像ファイルですので、ファイルアップロード機能を提供しているウェブサイトの管理者は、被害に気付きづらいかもしれません。

現在のところ被害ウェブサイトの多くは、AMP環境(Apache / MySQL / PHP)上にCMSが導入されています。

その多くはファイル・アップロードに関する脆弱性を悪用したものと推測されます。この点で考えれば、セキュリティパッチ適用などの脆弱性対策を行っていれば防げていたと思われます。また、仮に Webshell を設置されたとしても、既知の悪性コードを含んだファイルであれば、その多くはウイルス対策ソフトなどで駆除することができます。(少なくとも、上図のものは・・・)

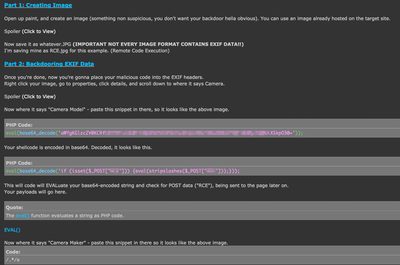

これらのサイト管理側の対策不備を知ってか知らでか、攻撃手順を解説したチュートリアルが、アンダーグラウンド系のフォーラムに改めて投稿されています。恐らく攻撃者側の観点から有効であるためだと思われます。このような攻撃者側の動きは今後の攻撃動向を予想するうえでは興味深いところです。画像ファイルに悪性コードやマルウェアを隠蔽する攻撃手口は近年益々巧妙化しています。その観点では、画像ファイルのセキュリティチェックは今後強化していく必要があるかもしれませんね。

2013年に報告のあったExif Webshell Backdoor ですが、相変わらず多くのウェブサイトで確認されており、一部のセキュリティ研究者は改めて注意を促しています。筆者もほぼ毎日同様の検体を確認していますので、恐らくbotによる攻撃ではないでしょうか。

この Webshell Backdoor は画像ファイルのExif情報内に悪性コードを埋め込んでいます。

#下図は”Camera Model Name”の情報を悪性コードに改竄されたケースです。

これらの細工されたファイルは、一見すると普通の画像ファイルですので、ファイルアップロード機能を提供しているウェブサイトの管理者は、被害に気付きづらいかもしれません。

現在のところ被害ウェブサイトの多くは、AMP環境(Apache / MySQL / PHP)上にCMSが導入されています。

その多くはファイル・アップロードに関する脆弱性を悪用したものと推測されます。この点で考えれば、セキュリティパッチ適用などの脆弱性対策を行っていれば防げていたと思われます。また、仮に Webshell を設置されたとしても、既知の悪性コードを含んだファイルであれば、その多くはウイルス対策ソフトなどで駆除することができます。(少なくとも、上図のものは・・・)

これらのサイト管理側の対策不備を知ってか知らでか、攻撃手順を解説したチュートリアルが、アンダーグラウンド系のフォーラムに改めて投稿されています。恐らく攻撃者側の観点から有効であるためだと思われます。このような攻撃者側の動きは今後の攻撃動向を予想するうえでは興味深いところです。画像ファイルに悪性コードやマルウェアを隠蔽する攻撃手口は近年益々巧妙化しています。その観点では、画像ファイルのセキュリティチェックは今後強化していく必要があるかもしれませんね。

なお、万一上述のようにExifに悪性コードが挿入された画像ファイルを見つけた場合は、Exif情報を編集すれば問題箇所を修正することができます。

方法は色々ありますが、例えば、現在のディレクリ配下に含まれる全JPEGファイルに対して、

find ./ -iname '*.jpg' -exec exiftool -Make= -Model= {} +などするとCamera Maker Nameの値を修正することができます。(少々、乱暴ですが。)

また、検出方法としてはウイルス対策ソフトを利用するのが簡単です。

#上述の手口のものに関しては、ほぼ検出を確認しています。

勿論、問題のあるファイルの修正だけでなくアプリケーションの脆弱性有無の確認やセキュリティ対策の確認などは忘れずに。

参考:

http://blog.sucuri.net/2013/07/malware-hidden-inside-jpg-exif-headers.html

http://blog.spiderlabs.com/2013/10/hiding-webshell-backdoor-code-in-image-files.html